Nombre de téléchargements - 0

Vous avez une question, contacter notre assistance par E-mail : admin@clicours.com

Plus de 30 000 cours gratuit, exercices gratuit, rapports pfe, sécurité des échanges dans un réseau de nœuds mobiles, livres numériques à télécharger et à lire gratuitement sur votre PC, tablette, et smartphone

Liste des Figures

Liste des tableaux

Légendes

Introduction générale

Chapitre 1 : Introduction Aux Réseaux De Mobiles

Introduction

1. Réseau informatique

2. Réseau sans fil

2.1. Les modes de mise en réseau d’un réseau sans fil

2.1.1. Le mode infrastructure

2.1.2. Le mode ad hoc

3. Réseaux de mobiles

3.1. Présentation

3.2. Les unités mobiles

3.3. Architecture de réseau de mobile

3.4. Les interfaces entre les équipements

3.5. Gestion de la localisation dans les réseaux de mobiles

4. Méthode d’accès au réseau de mobiles

4.1. FDMA (Frequency Division Multiple Access)

4.2. TDMA (Time Division Multiple Access)

4.3. CDMA (Code Division Multiple Access)

5. Générations des réseaux de mobiles

5.1. Première génération (1G)

5.2. Deuxième génération (2G)

5.3. Troisième génération (3G)

5.4. Quatrième génération

6. Caractéristiques des réseaux de mobiles

7. Exemples de réseau de mobiles

7.1. GSM (Global System for mobile telecommunications)

7.2. GPRS (General Packet Radio Service)

7.3. UMTS (Universal Mobile Télécommunications System)

8. Application des réseaux de mobiles

8.1. M-Learning

8.2. M-Commerce et M-business (Courses en ligne)

8.3. M-Banque et M-Payment (Paiement sur mobile)

8.4. M-Media (publicité sur mobile)

8.5. M-Tickets (Tickets et accès)

9. Système d’exploitation pour les réseaux de mobiles

9.1. Symbian OS

9.2. PalmOS

9.3. Linux

9.4. Windows CE

10. La sécurité des réseaux de mobiles

Conclusion

Chapitre 2 : La Sécurité Dans Les Réseaux De Mobiles

Introduction

1. Sécurité informatique

2. La sécurité des réseaux

2.1. Définition

2.2. Risques sur la sécurité des réseaux

2.2.1. Vulnérabilité

2.2.2. Menace

2.2.3. Attaque

2.2.4. Virus

2.2.5. Pirate

2.2.6. Hacker

3. Les attaques réseau et leur classification

3.1. Les attaques internes

3.2. Des attaques externes

3.3. Les attaques actives

3.4. Les attaques passives

3.5. Les attaques sur protocoles

3.6. Les attaques individuelles

3.7. Les attaques distribuées

4. Conditions de la sécurité

4.1. La confidentialité

4.2. L’intégrité

4.3. La disponibilité

4.4. Non répudiation

4.5. L’authentification

5. Mécanismes de sécurité

5.1. Classification

5.1.1. Mécanisme proactive

5.1.2. Mécanisme réactive

5.2. Mécanismes de bases

5.2.1. La cryptographie

5.2.2. Les fonctions de hachage

5.2.3. Signatures électroniques et MAC

5.2.4. Le certificat numérique

5.2.5. Infrastructure à clés publiques PKI (Public Key Infrastructure)

5.2.6. L’antivirus

5.2.7. Firewall

5.2.8. Les systèmes de détection d’intrusions IDS

6. Attaques sur les réseaux de mobiles

a) Les attaques sur les unités mobiles

b) Attaques sur l’interface radio

c) Attaque sur les points d’accès

d) Attaques sur le réseau cœur

7. Mécanismes de sécurité dans les réseaux de mobiles

7.1. 1er génération

7.2. 2 èmme génération

7.2.1. Confidentialité de l’identité de l’abonnée

7.2.2. Clés et algorithmes utilisé

7.2.3. La confidentialité et l’authentification

7.3. 3 èmme génération

7.3.1. L’authentification

7.3.2. Chiffrement des données (confidentialité)

7.3.3. L’intégrité des données

8. Système de détection d’intrusion pour les réseaux de mobiles

9. Rôle de la carte à puce dans la sécurité

10. Les obstacles de sécurité dans les réseaux de mobiles

10.1. Les ressources limitées

10.2. L’utilisation de l’interface sans fil

10.3. La mobilité

Conclusion

Chapitre 3 : L’authentification Dans Les Réseaux De Mobiles

Introduction

1. Authentification

2. Facteurs d’authentification

3. Méthodes courantes d’authentification

3.1. Mots de passe

3.2. Signature numérique

3.3. Certificats électroniques

3.4. Biométrie

4. Protocoles d’authentification pour les réseaux de mobiles

4.1. Les phases du protocole

4.2. Exigences à respecter :

4.3. Panorama de protocoles existant :

Conclusion

Chapitre 4 : La Cryptographie A Courbe Elliptique

Introduction

1. Présentation mathématique des courbes elliptique

2. Les fondamentaux d’ECC

3. Le problème du logarithme discret et le niveau de sécurité ECC

4. Pour quoi ECC ?

5. Applications d’ECC dans la cryptographie

5.1. ECIES- Elliptic Curve Integrated Encryption Scheme

5.2. ECDSA- Elliptic Curve Digital Signature Algorithm

5.3. ECDH- Elliptic Curve Diffie-Hellman

6. Utilisation d’ECC pour échanger la clé secrète AES

6.1. Présentation d’AES

6.2. ECC le système à clé publique approprié à AES

Conclusion

Chapitre 5 : Le Protocole Proposé

Introduction

1. Description générale du protocole proposé

2. Description détaillé du protocole proposé

2.1. Phase d’enregistrement

2.2. La phase d’authentification

2.2.1. Authentification à base de certificat

2.2.2. Authentification à base de ticket

3. Analyse de sécurité

3.1. Confidentialité

3.2. Non-répudiation

3.3. Authentification mutuelle explicite

3.4. Resistance à l’attaque par dictionnaire

Conclusion

Chapitre 6 : Implémentation et Analyse Des Performances

Introduction

1. Présentation de J2ME

2. Présentation de bouncy castle

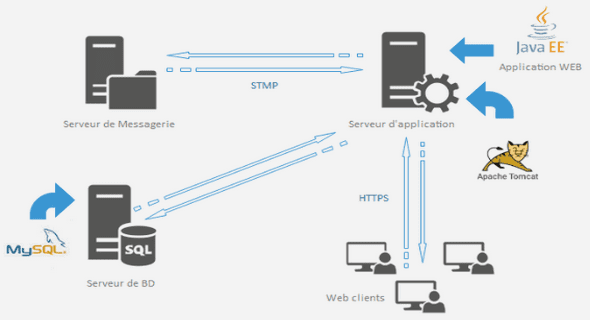

3. Modèle d’implémentation

4. Analyse de performances et de sécurité

Conclusion

Conclusion générale et perspectives

Références