Comment sécuriser?

Inutile de mettre une porte blindée si les murs de la maison sont en papier !!!

Il n’existe pas une démarche universelle quant à la mise en place d’un schéma de sécurité fiable.

Cela varie en fonction des besoins. Néanmoins il faudra veiller à travers une démarche cohérente à contrôler l’accès en distribuer les privilèges, ou imposer des restrictionssur ce qu’on veut protéger.

Les règles qui régissent la sécurité informatique doivent être connues le personnel d’une entreprise,grâce à des campagnes de formation et de sensibilisation, mais elle ne doit point se limiter à cela et doit aller au-delà en remplissant ces conditions :

Un mécanisme de sécurité physico-logique

Une gestion des mises à jour ;

Une stratégie de back-up maîtrisée ;

Une stratégie de reprise après incident ;

Un système mis à jour régulièrement;

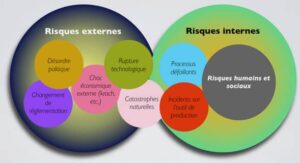

Notre manière de vivre et de travailler a été profondément influencée par le développement des Technologies de l’Information et de la Communication. Les entreprises sont de plus en plus exposées à la perte et au vol d’informations souvent même pouvant aboutir à une indisponibilité totale de son SI ; cela bien sûr crée un chapelet de problèmes auxquels les entreprises doivent faire face afin trouver des solutions notamment : perte de crédibilité auprès des clients, des partenaires etc. Malgré toutes ces mésaventures que sont confrontées les entreprises, le plus grand risque vient des concurrents qui à coup sûr ne ménageront aucun effort pour tirer profit de la situation. Protéger les informations des clients et des partenaires est un impératif. La compétitivité de l’entreprise repose sur la protection de son réseau informatique.

Il incombe aux administrateurs de vérifier que les mesures de protection mises en place sont adaptées aux besoins de l’entreprise. De plus une bonne politique de sécurité rédigée, claire et concise doit être fréquemment vérifiée par l’équipe technique.

Dans un système donné les erreurs humaines peuvent constituer le premier élément déclencheur d’un incident : logiciels malveillants, courriels ou clés USB piégées, etc.

Enfin, notre réflexion sur la notion de sécurité doit être plus poussée, repenser notre façon de concevoir nos stratégies visant l’élaboration d’un plan de sécurité.

Directeur général, Directeur des ressources humaines, RSSI3 , etc. Tous doivent savoir que protéger les informations critiques de l’entreprise ou celles des clients, des partenaires ou des fournisseurs, génère confiance et fluidité.

La sécurité des applications Web

Une application Web est une application qui n’a besoin que du protocole HTTP ou HTTPS pour être pilotée par un utilisateur. Celle-ci n’a besoin que d’un simple navigateur Web ou d’une application propriétaire utilisant le protocole HTTP/HTTPS.

L’avantage des applications Web est que l’utilisateur peut travailler à distance grâce à internet, si nécessaire au besoin d’un VPN.

Une application Web ne se cantonne plus à être qu’un simple serveur web gérant des pages statiques, elles sont aujourd’hui pour la plupart élaborées dynamiquement “à la demande” et son architecture b est plus complexe, incluant plusieurs machines qui collaborent pour fournir un service.

Remarque : contrairement à une idée reçue très répandue, l’utilisation de SSL ne suffit pas à protéger une application Web. Le chiffrement SSL (sans utilisation de certificats clients X.509) ne concerne que la confidentialité, et ne protège pas des intrusions.

Jugée plus complexe que la sécurité réseau

– Des données hétérogènes

– Des données en provenance de l’utilisateur

– Des standards pas forcément respectés

– Des Framework de développement + ou – évolués

Demande une expertise éparpillée dans l’entreprise

– Système

– Réseau

– Développement

– Sécurité

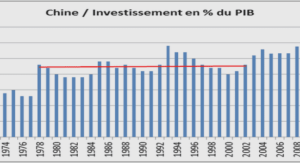

Le nombre d’internautes dans le monde croit sans cesse et cela n’est que la conséquence de la mondialisation qui a réussi à réduire les distances qui séparaient jadis les nations mais a égalementfavorisé les échanges entre pays (commerce international).En effet l’augmentation d’un nombre d’internautes à contribuer d’une part à booster le commerce électronique par exemple mais sachons le cela n’est pas exempt de risques car internet est la cible de beaucoup de groupes d’activistes qui tentent eux aussi à leur manière d’exprimer leur opinion ;malheureusement les structures financières en pâtissent le plus. Sur ce nos les services compétentes de l’État doivent travailler en étroite relation avec les entreprises afin de dresser une politique de sécurité fiable et robuste, car la sécurité économique de nos pays dépend de la santé économique de nos sociétés.

Mauvaise configuration de sécurité

Cette faille regroupe toutes les vulnérabilités liées à des problèmes de configuration, sur tous les éléments de la couche applicative (serveurs, langage, Framework, composants…).

Attaque coté serveur

Attaque DDOS

C’est une attaque d’un pirate, sur un serveur informatique, de façon à l’empêcher d’offrir le service pour lequel il est destiné.

Qui, où, support : les victimes du déni de service ne sont pas uniquement celles qui le subissent, les postes compromis (daemons et masters) et les postes clients qui n’arrivent pas à accéder aux services désirés sont également les victimes des pirates qui effectuent le DoS. De nos jours, le piratage peut être acquis aisément, l’attaquant peut donc être un utilisateur lambda tant que son poste est relié au réseau mondial.

Pourquoi (but) : but principal : que l’accès au serveur d’une entreprise devienne impossible aux clients, le but n’étant pas d’altérer les données contenues et échangées ni de voler des informations, mais plutôt de nuire à la réputation de l’entreprise en empêchant l’accès aux divers services fournis aux clients en provoquant un ralentissement significatif ou une saturation du système voire le crash du système. A l’origine, les pirates n’étaient intéressés que par la renommée d’avoir réussi à faire tomber un réseau. Aujourd’hui, la raison de ces attaques est le chantage, en effet ces criminels sont principalement motivés par l’argent.

Deux types de DoS

Déni de service par saturation : submerger une machine d’un grand nombre de requête afin qu’elle ne soit plus apte à répondre aux demandes des clients.

Déni de service par exploitation de vulnérabilités : exploiter une faille du système dans le but de le rendre inutilisable.

Comment (principe) : envoyer une très grande quantité de paquets, dont la taille est relativement

importante, en même temps, voire sur une longue période.

Le principe du Distributed Denial of Service (DDoS) consiste à utiliser une grande quantité de postes « Zombies », préalablement infectées par des « backdoors » ou « troyens », dans l’intention de paralyser la réponse du serveur attaqué. Les maîtres sont eux-mêmes reliés aux postes « daemons ».

Le pirate se sert des postes maîtres pour contrôler les postes daemons qui effectueront l’attaque, sans cela, le pirate devrait se connecter lui-même à chaque daemons ce qui serait plus long à mettre en place, et plus facilement repérable.

Pour utiliser les masters et daemons, il est nécessaire d’exploiter des failles connues (FTP…).

Le pirate se connecte aux masters en TCP pour préparer l’attaque, ces derniers envoient les commandes aux daemons en UDP.

Quelques méthodes de défense

Voici plusieurs logiciels et algorithmes permettant de détecter les intrusions.

– Les IDS

Les systèmes de détection d’intrusion (ou encore IDS) permettent de détecter de manière furtive les

activités anormales ou suspectes et permettent ainsi d’avoir une action de prévention sur les risques

d’intrusion en écoutant le trafic réseau.

Il existe trois grands types d’IDS bien distincts :

– Les NIDS (Network Based Intrusion Detection System).

Le NIDS analyse et contrôle le trafic réseau, cherchant d’éventuelles traces d’attaques en générant

des alertes lorsque des paquets suspects sont détectés.

Comment sécuriser son parc applicatif

Face aux risques liés à la sécurité des applications Web, il est primordial Pour les entreprises de mettre sur place les bonnes pratiques permettant d’obtenir des applications disposant d’un niveau de sécurité suffisant. Ces pratiques doivent être mises en œuvre par les acteurs du projet. La sécurité doit être proactive et non réactive tout au long du cycle de vie du projet et non ajoutée et testée à la fin.

En effet plus la sécurité est Prise en compte en fin de cycle plus le cout de correction des failles est élevé.

Il est préférable d’abord pour la mise en place d’un schéma de sécurité :

• Mener des campagnes de sensibilisation à l’endroit des développeurs

Les former sur les techniques de sécurité.

Les inciter à utiliser les Framework.

Utiliser des référentiels (OWASP, SANS TOP 25, etc.)-

• Organiser fréquemment des tests d’intrusion et des audits de code

User de techniques à l’instar des hackers pour effectuer les tests.

Se référer aux guides (Testing guide)-

• Allier sécurité et gestion de projets

La sécurité constitue une étape dans la gestion de projets.

Élaboration d’une politique de sécurité impliquant les instances de décision.