Présentation de Alien Vault OSSIM

OSSIM (Open Source Security Information and Management) est une solution open source de sécurité des informations et de gestion des événements(SIEM). Il permet de faire la collecte d’informations provenant de divers fichiers de journalisation au sein d’une entreprise telle que les contrôles de sécurité d’entreprise, les systèmes d’exploitation et les applications. Il convertit les données collectées en format qu’il comprend. Il illustre une mise en œuvre de la cartographie pour améliorer la détection d’intrusions. Son atout principal est que OSSIM n’est qu’un seul outil contenant plusieurs outils open source existants permettant d’avoir une meilleure gestion de la sécurité réseaux. Avec OSSIM il est possible de définir des règles de sécurité relatives à la politique de sécurité adoptée, de connaître la cartographie du réseau et de corréler les différents outils pour optimiser la supervision (réduire les faux positifs par exemple). On cherche à exploiter les caractéristiques des différents outils déjà existants pour collecter le plus d’information nécessaire pour une meilleure vision du réseau. OSSIM garantit l’interopérabilité des différents outils OSSIM assure toutes les fonctionnalités d’un SIEM que sont : La collecte des Logs L’agrégation La normalisation La corrélation Le reporting L’archivage L’interprétation des évènements 30 Etude et Déploiement d’un système de management des logs dans un système d’information : cas OSSIM De plus, il intègre plusieurs outils open source tels que : Des détecteurs d’intrusions : Snort (NIDS), Ossec, Osiris (HIDS) Un détecteur de vulnérabilités : Nessus, OpenVas Des détecteurs d’anomalies : Arp Watch, p0f, pads. Un gestionnaire de disponibilité : Nagios. Un outil de découverte du réseau : Nmap. Un inventaire de parc informatique : OCS-Inventory Un analyseur de trafic en temps réel : Ntop, TCPTrack, NetFlow. 3.3 Principe de la solution OSSIM OSSIM est une plateforme centralisée fédérant plusieurs outils open source au sein d’une infrastructure complète de supervision de sécurité. Elle a pour objectif de centraliser, d’organiser et d’améliorer la détection et l’affichage pour la surveillance des évènements liés à la sécurité du système d’information d’une entreprise. OSSIM est constitué de composants de supervision suivants : Un panneau de contrôle Des moniteurs de supervision de l’activité et des risques. Des moniteurs de supervision réseau et des consoles d’investigation Ces éléments s’appuient sur des mécanismes de corrélation, de gestion des priorités et d’évaluation des risques afin d’améliorer la fiabilité et la sensibilité des détections au sein de la solution.

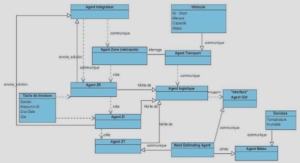

Architecture de OSSIM OSSIM repose principalement sur trois composants

Le serveur : contenant les différents moteurs d’analyse, de corrélation et les bases de données. L’agent : prenant en charge la collecte et l’envoie des évènements au serveur OSSIM. Le Framework : regroupant les consoles d’administrations et les outils de configuration et de pilotage et permettant également d’assurer la gestion des droits d’accès. 31 Etude et Déploiement d’un système de management des logs dans un système d’information : cas OSSIM Le fonctionnement de la solution Ossim se base sur ces deux principales étapes suivantes : Le prétraitement de l’information: géré par des équipements comme des systèmes détections d’intrusion(IDS), des sondes de collecte d’information(SENSOR) consiste à collecter les logs (fichiers de journalisation) de toutes les machines du parc informatique et de normaliser les différents logs reçus. Le post traitement de l’information: assuré par l’ensemble des processus interne de la solution et qui vont prendre en charge l’information brute telle quelle a été collecté pour ensuite l’analyser, la traiter et en fin la stocker dans une base de données. Toutes ces informations collectées sont spécifiques et ne représentent qu’une petite quantité d’information circulant sur le réseau de l’entreprise. La possibilité d’utiliser les informations remontées par les détecteurs en utilisant un nouveau niveau de traitement, de compléter et d’améliorer le niveau d’information est appelée : la corrélation. Son objectif est de rendre cette remontée d’information plus efficace par rapport à la quantité d’information disponible sur le réseau de l’entreprise.

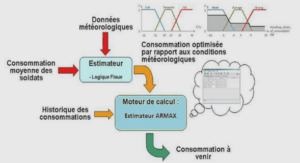

Fonctionnement interne de OSSIM

Pour une meilleure compréhension du fonctionnement de notre solution, la figure suivante sera l’illustration parfaite de son fonctionnement : Figure 7 Fonctionnement de OSSIM 32 Etude et Déploiement d’un système de management des logs dans un système d’information : cas OSSIM Les détecteurs traitent les évènements jusqu’à ce qu’une alerte soit identifiée soit par signature, soit par la détection d’une anomalie. Le collecteur récupère les différentes alarmes provenant de divers protocoles (P2P, SNMP…) Le parseur se charge de normaliser les alarmes et de les stocker dans une base de données d’événements, ensuite de les situer par priorité en fonction des politiques de sécurité mises en place. Le parseur évalue aussi les risques immédiats inhérents à l’alerte et remonte si besoin une alarme au niveau de panneau de contrôle. Les alertes une fois priorisées sont envoyées à chaque processus de corrélation, qui met à jour leurs variables d’état et renvoie éventuellement de nouvelles alertes aux informations plus complètes ou plus fiables. Ces nouvelles alertes sont renvoyées au parseur pour être à nouveau stockées, priorisées et évaluées par rapport aux politiques de risques et ainsi de suite. Le parseur de risque affiche périodiquement l’état de chaque index de risque selon la méthode de calcul CALM (Compromise and Attack Level Monitor). Le panneau contrôle quant à lui remonte les alarmes les plus récentes, met à jour l’état de toutes les métriques qu’il compare à leurs seuils, et envoie alors de nouvelles alarmes ou effectue les actions appropriées selon les besoins. L’administrateur peut également voir et/ou établir un lien entre tous les évènements qui se sont produit à l’heure de l’alerte à l’aide de la console d’investigation. L’administrateur peut enfin vérifier l’état de la machine impliquée en utilisant les consoles d’utilisation, de profil ou de session.