- Tuesday

- July 2nd, 2024

- Ajouter un cours

LES DIFFERENTES GENERATIONS DE RESEAU MOBILE Depuis plusieurs années, le développement des réseaux mobiles n’a pas cessé de s’accroitre. Plusieurs générations ont vu le jour (1G, 2G, 3G, 4G et prochainement la 5eme Génération.).Elles ont connu une évolution remarquable, en...

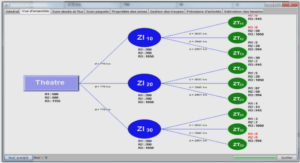

Plan de réduction des risques L’absence de scénarios de criticité 3 montre que la prise en charge médicamenteuse dans les essais cliniques est une organisation relativement sous-contrôle. Les mesures déjà mises en œuvre, aussi bien par les services que par...

MODELISATION ANALYTIQUE ET SIMULATION DES ATTAQUES Vulnérabilités exploitées par les attaques Dans le domaine de la sécurité informatique, une vulnérabilité ou une faille est une erreur dans un système informatique permettant à un attaquant de porter atteinte à la sécurité...

LA TECHNIQUE VPN Généralités Le succès croissant du télétravail et l'éclatement géographique des entreprises rendent nécessaire la mise en œuvre de moyens sûrs pour accéder au réseau de l'entreprise depuis l'extérieur .Certaines entreprises éprouvent donc le besoin de communiquer avec...

Jusqu‟à maintenant, beaucoup d‟auteurs définissent ce qu‟est l‟éducation mais la finalité en est toujours la même. L‟accent reste sur le but à atteindre en transformant les jeunes par rapport aux besoins de la société. (Pascal Mukene,1988). Vu l‟article premier de...

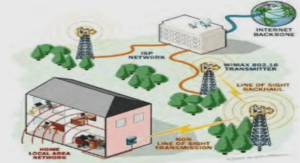

LES TECHNOLOGIES DE RESEAU INFORMATIQUE INTRANET Généralité sur le réseau informatique Un « réseau informatique » est l’ensemble d’ordinateurs reliés entre eux grâce à des lignes physiques et échangeant des informations sous forme de données numériques. En général, les réseaux...

LES SOLUTIONS DE CLOUD COMPUTING Dans le domaine du cloud computing, plusieurs acteurs sont impliqués : les fournisseurs d’offres publiques et ceux proposant le système sous forme de logiciels pouvant être employés en privé. Les solutions du cloud sont ainsi...

Les réseaux informatiques ont aujourd'hui autant d'importance que les ordinateurs eux-mêmes, au point que la plupart de nos activités ne pourraient plus être envisagées sans la mise en place de ces réseaux. On assiste à leur déploiement à tous les...

De nos jours, l’informatique devient de plus en plus à la portée de tout le monde grâce au nombre de foyers qui disposent d’ordinateur. Un réseau informatique est constitué du maillage de systèmes interconnectés pour se communiquer d’une façon transparente...

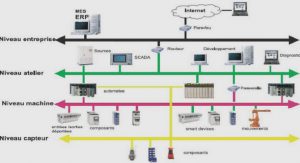

Implantation du Modèle Introduction aux technologies utilisées Cette section a pour objectif d’introduire les technologies utilisées dans le cadre de notre implantation. L’ISM est notre modèle d’exécution, c’est le lieu d’utilisation de ces technologies. Nous reprenons les couches applicatives illustrées...