- Sunday

- June 30th, 2024

- Ajouter un cours

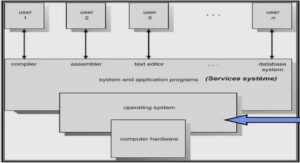

Etude et implémentation d’un IAM (Identity and Access Manager) Conception et modélisation Les concepts Ce chapitre introduit les concepts et les objets manipulés, avant de décrire les mécanismes de gestion des identités et des habilitations. Personne (utilisateur / acteur) Désigne...

Usine logicielle : Sécurisation d’une infrastructure en tant que code Processus de développement traditionnel Il regroupe des méthodes utilisées sur des projets figés. Ces méthodes ne sont adaptées qu’aux projets dont tout le processus d’exécution est connu à l’avance. Le...

Etude et Mise en place d’une stratégie de filtrage d’url, d’inspection de malwares, d’accès distant Généralités sur la sécurité Qu’est-ce que la sécurité ? La sécurité est l’ensemble des moyens mis en œuvre pour réduire la vulnérabilité d’un système contre...

Etude de la Politique de Sécurité de la Dématérialisation des Marchés Publics Marchés publics : cadre juridique, institutionnel et procédures de passation Les marchés publics contribuent au développement économique et social d’un Etat. Ils sont passés selon des règles et...

REDONDANCE DES LIAISONS D’UNE ENTREPRISE MULTI-SITES Généralité sur le réseau Découverte du réseau Aujourd’hui, l’utilisation de la technologie pour développer et renforcer notre capacité de communication arrive à un tournant. La généralisation de l’utilisation d’Internet à l’échelle mondiale s’est opérée...

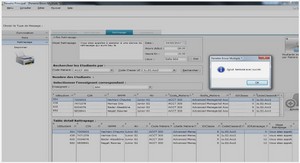

Gestion des incidents de sécurité dans un système d’information avec RT (Request Tracker ) ANALYSE ET DEFINITION DES CONCEPTS DE BASE Dans ce deuxième chapitre, nous allons appliquer notre méthodologie de travail; il s’agira d’abord d’étudier l’existent, d’analyser les besoins,...

MÉMOIRE DE MASTER II INFORMATIQUE Option : Réseaux et Télécommunications Etude et mise en place d’une solution de sécurité réseau dans un environnement BYOD PROBLÉMATIQUE Le BYOD (Bring Your Own Device) est une pratique devenue très courante visant à utiliser...

Spécification et modélisation par les réseaux de Pétri stochastiques généralisés d’un système à trafic hybride, la 4G La deuxième norme téléphonique (2G) Le GSM est apparu dans les années 90. Il s’agit de la norme 2G. Son principe, est de...

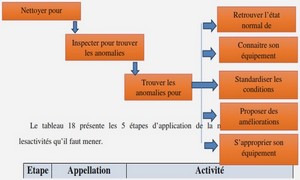

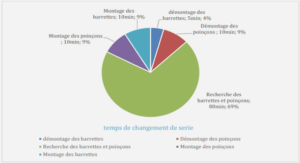

Gestion de production Action ou manière de gérer, d'administrer de diriger d'organiser une entreprise au niveau de la production. La gestion de production doit répondre aux questions: Qui, Fait Quoi, Quand, Ou, Comment, Combien ? Aujourd'hui le prix de vente...