- Saturday

- June 29th, 2024

- Ajouter un cours

Le démonstrateur Cas d’usage Le chiffrement homomorphe est une solution pour résoudre les principaux problèmes de l’IoT :la securité, le stockage et les calculs délégués surle cloud. Dans l’IoT, des dispositifs matériels détectent des phénomènes physiques tels que la lumière,la...

Outils de l’optique quantique avec des variables continues Quadratures du champ électromagnétique quantique Composantes de quadrature d’un champ monomode classique Pour décrire l’aspect ondulatoire de la lumière, la théorie de l’optique quantique repose partiellement sur le formalisme classique de description...

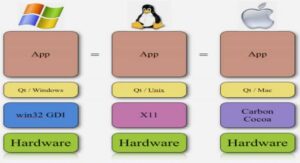

Politiques de sécurité Aujourd’hui, les Operating Systems (OSes) sur plate-formes PC, comme GNU/- Linux utilisent des politiques de sécurité de type Discretionary Access Control (DAC) [HRU76]. Dans ce modèle, un ensemble de sujets du système se voient fournir sur un...

La technologie Blockchain Présentation et historique La Blockchain est une invention indéniablement ingénieuse, née d’une personne ou d’un groupe de personne connu sous le nom de Satoshi Nakamoto. Mais depuis lors, il a évolué pour devenir quelque chose de plus...

Télécharger le fichier original (Mémoire de fin d'études) Background sur les intentions Les intentions humaines ont été bien étudiées par de nombreux chercheurs en philoso-phie, en sciences cognitives [Tomasello et al., 2005], et en Intelligence artificielle [Cohen et Levesque, 1990]...

Télécharger le fichier original (Mémoire de fin d'études) Évolution des outils de rétro-conception de proto-coles De nombreuses contributions ont fait évoluer la rétro-conception de protocoles. Les outils présentés par la suite se basent principalement sur deux contributions majeures. Le premier...

ADMINISTRATION D’UN SERVEUR D’AUTHENTIFICATION RADIUS EN WIFI Les réseaux locaux On peut distinguer deux types de réseau local ; le réseau qui utilise des supports physiques comme les câbles, c'est-à-dire avec une liaison filaire, et l’autre qui est sans fil...

Définition d’une grille Le terme de la grille est apparu en informatique dans les années 1990 , il s'inspire de la grille d'électricité . Une grille peut être vue comme un assemblage de ressources logicielles et matérielles distribuées, hétérogènes et...

Cryptographie Le terme cryptographie vient en effet des deux mots grecs : Kruptus qu’on peut traduire comme secret et Graphein pour écriture. Ainsi la cryptographie est l’art de dissimuler une information écrite en clair (plain text) en cryptogramme (cipher text)...

FACTORISATION DES ENTIERS PAR LA MÉTHODE DES COURBES ELLIPTIQUES Courbes elliptiques Les courbes elliptiques sont des courbes particulières, sur lesquelles on peut définir une arithmétique. Elles ont des applications en théorie des nombres ainsi qu’en cryptographie. Pour définir la loi...