- Saturday

- June 29th, 2024

- Ajouter un cours

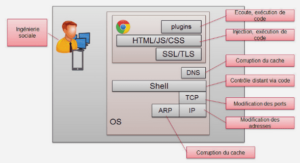

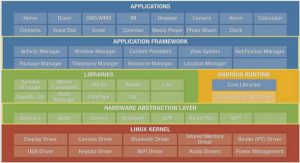

Implantation du Modèle Introduction aux technologies utilisées Cette section a pour objectif d’introduire les technologies utilisées dans le cadre de notre implantation. L’ISM est notre modèle d’exécution, c’est le lieu d’utilisation de ces technologies. Nous reprenons les couches applicatives illustrées...

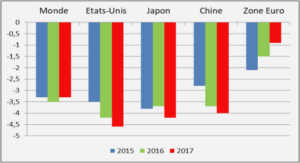

Le cloud computing Le cloud computing est un paradigme émergeant dans le monde de l’informatique, né de l’évolution des systèmes distribués et des grilles informatiques. Cependant, bien qu’il ait plusieurs similarités avec ces derniers, le cloud computing se différencie par...

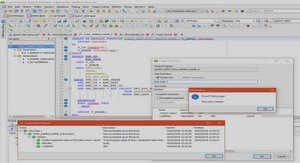

Support du client riche avec Eclipse RCP La notion de client riche Bien que les applications intranet de type client léger soient largement répandues dans les entreprises, elles ne peuvent couvrir l’ensemble des besoins. Certaines applications présentent des contraintes d’ergonomie,...

Détection dynamique d’attaques logicielles et matérielles basée sur l’analyse de signaux microarchitecturaux Terminologie de la sécurité informatique Le terme de sécurité en français est ambigu. Il peut désigner aussi bien la sécurité-innocuité (en anglais safety) que la sécurité-immunité (en anglais...

Télécharger le fichier original (Mémoire de fin d'études) Origine de la théorie des files d’attente La théorie des files d’attente fut développée pour fournir des modèles permettant de prévoir le comportement des systèmes répondant à des demandes aléatoires. Les premiers...

Télécharger le fichier original (Mémoire de fin d'études) Définition et historique DE BASE DE DONNEES Définition Une base de données est un « conteneur » stockant des données telles que des chiffres, des dates ou des mots, pouvant être retraités...

Télécharger le fichier original (Mémoire de fin d'études) Procédure de détection et d’isolation de défauts La détection et l’isolation de défauts est une opération délicate puisqu’il faut, dans un contexte soumis aux circonstances imprévisibles de fonctionnement du système et aux...

Concepts fondamentaux de cloud et de workflow Le cloud computing, traduit le plus souvent en français par « informatique dans les nuages », « informatique dématérialisée » ou encore « infonuagique », est un domaine qui regroupe un ensemble de...

ETUDE ET INTEGRATION DE LA SECURITE SOUS ORACLE 11G BASE DE DONNEES Une base de données est un ensemble de données traitées comme une seule et même unité. Elle sert principalement à stocker et à extraire des informations connexes. Ce...