- Sunday

- July 7th, 2024

- Ajouter un cours

Développement d’Outils de Surveillance pour la Gestion de la Cybersécurité des systèmes d’Automatismes Généralités sur les systèmes SCADA L’industrie d’aujourd’hui est sous la contrainte d’autres exigences comme la localisa- tion desinstallationsindustrielles sur plusieurssites géographiquement éloignésles uns des autres et aussi...

Techniques combinées MB-OFDM coopératives dans les transmissions ultra larges bandes (UWB) Les communications corporelles sans fil (WBANs) Au cours de cette dernière décennie, l’utilisation de la technologie radio pour une variété d’applications cliniques et médicales a considérablement augmenté. Les progrès...

Antennes miniatures multi-bandes adaptatives pour les futurs réseaux 5G Les antennes et systèmes d’antennes reconfigurables Les antennes intelligentes peuvent, sur application d’une commande (électrique, magnétique ou mécanique), modifier dynamiquement une de leurs caractéristiques fondamentales que sont la fréquence, la polarisation...

GENERALITES SUR LES RESEAUX MOBILES SANS FIL Dans ce chapitre, nous présentons ces différentes normes, en particulier l’architecture, la position dans le modèle OSI et la méthode d’accès de la norme IEEE 802.11 plus particulièrement 802.11a, 802.11b et 802.11g, de...

La Révocation de Clés dans les Réseaux Mobiles Ad Hoc (MANETs) et les Réseaux de Capteurs sans fil (WSNs) Introduction aux réseaux sans fil Ces dernières années, les réseaux utilisés traditionnellement se sont montrés inadaptés à résoudre les problèmes posés...

BUETOOTH SIG (Special Interest Group) La technologie BLUETOOTH a été à l’origine mise au point par Ericsson en 1994. Ainsi un groupe d’intérêt baptisé SIG (Bluetooth Special Interest Group) a été fondé en 1998 par Ericsson, IBM, Intel, Toshiba et...

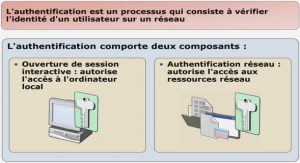

Concepts de réseau Un réseau est un ensemble d’objets interconnectés les uns avec les autres. Il permet de faire circuler des éléments entre ces objets selon des règles bien définies. Réseau informatique : Un réseau informatique est un ensemble d’équipement...

L’utilisation des blockchains pour renforcer la sécurité et améliorer la confiance dans les réseaux distribués Vehicular ad-hoc networks and communications In this section, we mainly focus on ITSs and vehicular communications. We detail the system model for a traditional ITS,...

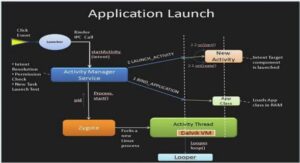

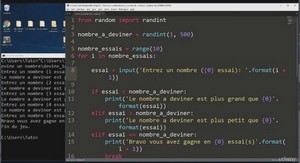

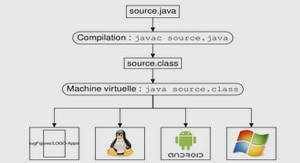

LA PROGRAMMATION ORIENTEE OBJET ET JAVA Le concept de la programmation orientée objet Au cours de ces dernières années, les informaticiens et chercheurs n’ont cessé de trouver des solutions très adaptées pour la réalisation de projets de développement d’applications et...