- Thursday

- September 26th, 2024

- Ajouter un cours

Hydrogels macro et supramoléculaires photo-stimulables dans le visible Les hydrogels naturels Les hydrogels formés à partir de gélifiants polymères naturels sont souvent utilisés dans les domaines biomédicaux, en ingénierie tissulaire par exemple, car ils sont des composants de la MEC...

Télécharger le fichier original (Mémoire de fin d'études) La norme d’un point de vue linguistique En linguistique, le concept de norme est encore plus récent, qu’il s’agisse de sa prise en compte dans les problématiques de la linguistique dite moderne,...

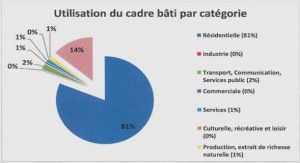

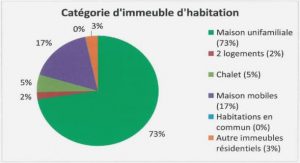

Télécharger le fichier original (Mémoire de fin d'études) Contexte économique et exploitation Une utilisation omniprésente et indispensable Les propriétés électroniques, magnétiques, optiques et catalytiques des REE en font des ressources minérales de première importance dans les secteurs industriels et technologiques,...

Télécharger le fichier original (Mémoire de fin d'études) Drones et essaims L’utilisation de drones est de plus en plus répandue et continue à se développer. Les missions assurées par les drones de nos jours couvrent de nombreux domaines, comme par...

Télécharger le fichier original (Mémoire de fin d'études) Contexte scientifique d’élaboration pour un routeur embarqué de nouvelle génération Dans ce chapitre, le routeur Sécurisé de Nouvelle Génération (SNG) est présenté : après avoir défini les réseaux avioniques et aéronautiques, notamment...

Télécharger le fichier original (Mémoire de fin d'études) Le modèle du composant chargé CDM Le modèle du composant chargé ou Charged Device Model (CDM) reproduit la décharge d’un composant ou d’un circuit intégré assemblé qui s’est chargé. Un exemple typique...

Implémentation des contrôles de sécurité dans les systèmes existants Rappels sur la sécurité informatique Définition de la sécurité informatique La sécurité informatique est l’ensemble des moyens (techniques, organisationnels, juridiques et humains) mis en œuvre pour réduire la vulnérabilité d’un système...

MÉMOIRE DE MASTER II INFORMATIQUE Option : Réseaux et Télécommunications ETUDE ET IMPLEMENTATION DES RESEAUX NFV : APPLICATION AU SERVICE DE FILTRAGE Network Functions Virtualization Avec la modernisation dans le domaine des réseaux et télécommunications, les technologies de virtualisation sont...

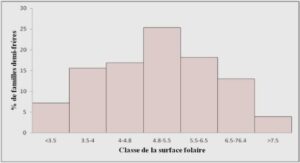

DETERMINATION DE LA DIGESTIBILITE DES PROTEINES DE SORGHO Généralités sur le Sorgho Origine et répartitions De nombreuses données archéologiques et botaniques désignent la zone soudano-sahélienne au sudest du Sahara comme l’aire vraisemblable de la domestication du sorgho. Dans cette vaste...