- Monday

- July 1st, 2024

- Ajouter un cours

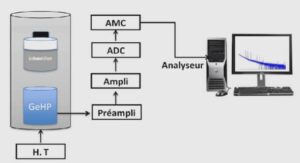

Influence de l’intrication en cryptographie quantique avec des variables continues Nous avons démontré qu’il était possible de concevoir des protocoles de cryptographie quan- tique avec des états quasi-classiques (chapitre 4). Ces protocoles peuvent être simplement mis en œuvre en modulant...

Génération d’états impulsionnels intriqués en quadratures Selon Einstein, Podolsky et Rosen, l’existence d’états intriqués et l’expérience de pensée ci- dessus mettent en question la mécanique quantique en tant que théorie complète de description des phénomènes physiques. Le point clé de...

DEFINITION D’UNE ARCHITECTURE DE TELEPHONIE SUR IP SECURISEE Ce chapitre porte sur la définition et la spécification d’une architecture pour une sécurité de bout-en-bout de la téléphonie sur IP. Cette architecture se distingue par une mise en œuvre d’une signalisation...

Application de l’approche non ciblée pour l’analyse des composés émergents ou inconnus L’approche non-ciblée est principalement employée en métabolomique et a été adaptée pour l’analyse de petites molécules dans divers domaines (pharmaceutique, sécurité alimentaire, analyse environnementale, médicale, etc.). Il s’agit...

Analyse statistique visuelle « The field of cryptography will perhaps be the most rewarding. There is a remarkably close parallel between the problems of the physicist and those of the cryptographer. The system on which a message is enciphered corresponds...

Le IEEE802.16 principe et structure Objectif Le standard IEEE802.16 vise à offrir un moyen de communication sans-fil à la fois innovant, rapide à déployer et à bas coût. En plus de cela, il entretient une interopérabilité complète avec l’ensemble des...

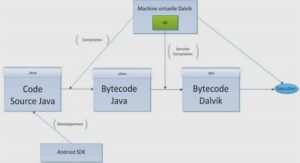

La cryptographie La sécurité informatique est devenue une préoccupation majeure pour tous ceux qui sont intéressés par l'informatique et la plupart des développeurs se concentrent sur les techniques de cryptage pour fournir de bons résultats. En effet, la cryptographie, ou...

Internet des Objet (Internet of Things (IoT)) Introduction L’Internet se transforme progressivement à l’échelle mondiale. L’Internet des Objets (IoT) est le paradigme de communication récent qui envisage un avenir proche, il s’agit de l’extension de l’Internet au monde réel des...

Logarithme discret en cryptographie Problème de l’échange de clés La clé est un outil central en cryptographie pour pouvoir mettre en place un protocole qui protège la communication entre deux parties. Dans le cadre de la cryptographie symétrique (également appelée...