- Thursday

- July 25th, 2024

- Ajouter un cours

GOOD AND EVIL IN WILLIAM GOLDING’S THE INHERITORS (1955) AND THE SPIRE (1964) Characterization of Good and Evil The shape of social life reflects the different behaviours adopted by human beings. The latter most of the time, is influenced by...

ETUDE ET DEPLOIEMENT DES ATTAQUES PAR DES MALWARES SUR LES ORDINATEURS Généralité sur les malwares Notion de malwares Un logiciel malveillant (en anglais, malware) est un logiciel développé dans le but de nuire à un système informatique. Grosso modo, le...

Atteintes aux données informatisées Quiconque aura intercepté ou tenté d’intercepter frauduleusement par des moyens techniques des données informatisées lors de leur transmission non publique à destination, en provenance ou à l’intérieur d’un système informatique, sera puni d’un emprisonnement d‘un (1)...

Définition du Commerce Electronique On appelle « Commerce électronique » (ou E-Commerce) l’utilisation d’un média électronique pour la réalisation de transactions commerciales. La plupart du temps, il s’agit de la vente de produits à travers le réseau Internet, mais le...

Télécharger le fichier original (Mémoire de fin d'études) Simulation numérique et calcul haute-performance Lors de la conception d’une théorie ou d’un produit, il est parfois trop couteux, long, dangereux ou tout simplement impossible de réaliser toutes les expérimentations ou proto-types...

Short Biography Pat J. Sandra Pat J. Sandra (born 20 October 1946 in Kortrijk, Belgium) received his M.S. Degree in Chemistry in 1969 and his Ph.D. in Sciences in 1975 from the Ghent University, Belgium. Since then, he has been...

AUDIT DE SECURITE ET ETUDE DES SOLUTIONS CONTRE LES ATTAQUES DES MALWARES Généralités sur l’Audit de Sécurité des Systèmes d’Information L’audit de sécurité des systèmes d’information a pour but de comparer les dispositifs de sécurité existants par rapport aux dispositifs...

Audit d’un Système d’Information avec Kali Linux Généralités sur l’Audit des systèmes d’information Démarche d’audit La démarche d'audit informatique se définit à partir des préoccupations du demandeur d'audit qui peut être le directeur général, le directeur informatique, le directeur financier,…...

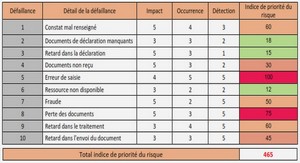

Architecture sécurisée pour la gestion et la sécurisation du Transit Routier Inter-Etats Les procédures dématérialisées du transit ModeiSis se propose de fournir à la Douane une solution web globale d'informatisation des formalités du transit (E-Transit) qui inclut le suivi électronique...