- Saturday

- July 27th, 2024

- Ajouter un cours

Développement d’Outils de Surveillance pour la Gestion de la Cybersécurité des systèmes d’Automatismes Généralités sur les systèmes SCADA L’industrie d’aujourd’hui est sous la contrainte d’autres exigences comme la localisa- tion desinstallationsindustrielles sur plusieurssites géographiquement éloignésles uns des autres et aussi...

La sécurité dans les grilles vs le Cloud Computing L’architecture du Cloud Il existe plusieurs versions qui définissent l’architecture du Cloud ; Dans ce qui suit nous allons voir et expliquer deux modèles d’architecture : le premier a été présenté...

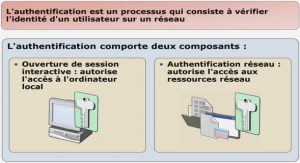

Mise en Oeuvre du NAC pour la Sécurisation d’un Réseau Local LES PRINCIPES DU NAC Le NAC (Network Access Control) n’est pas une technique ou une architecture, le NAC est plus Proche d’un concept, d’une solution. Il est censé répondre...

Télécharger le fichier original (Mémoire de fin d'études) Définition et historique DE BASE DE DONNEES Définition Une base de données est un « conteneur » stockant des données telles que des chiffres, des dates ou des mots, pouvant être retraités...

Atteintes aux données informatisées Quiconque aura intercepté ou tenté d’intercepter frauduleusement par des moyens techniques des données informatisées lors de leur transmission non publique à destination, en provenance ou à l’intérieur d’un système informatique, sera puni d’un emprisonnement d‘un (1)...

Développement et évaluation d’obsfucations de protocoles basées sur la spécification Domaines d’application de la rétro-conception de protocoles Un des projets majeurs de rétro-conception de protocoles est le projet Samba [Samba Team 2018b] qui offre une implémentation open-source des protocoles SMB...

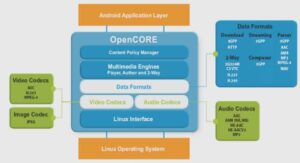

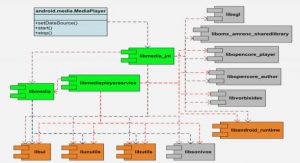

La sécurité sous Android Comme mentionné précédemment, le système Android est une plateforme open source où les applications sont publiées sur différents marchés sans être surveillées ou analysées pour conserver leur comportement. A ce titre, les mécanismes de protection de...

Traitement proportionnel à l’énergie Le traitement proportionnel a été introduit dans (André et Hölzle (2007)). Il peut être appliqué à un système dans son ensemble, aux protocoles réseau, ainsi qu’aux dispositifs et souscomposants individuels d‘un dispositif tel que le processeur,...

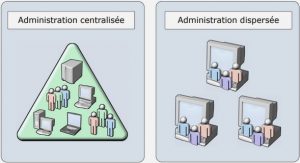

Sommaire: Centralisation des modèles d’informations relatives au baccalauréat et décentralisation de leur envoi REMERCIEMENTS RESUME ABSTRACT LISTE DES FIGURES LISTE DES TABLEAUX INTRODUCTION CHAPITRE I : CONTEXTE GENERAL DU PROJET I.1. ORGANISME D’ACCUEIL I.1.1. Présentation I.1.2. Partenaires I.1.3. Clients I.2....