- Wednesday

- October 2nd, 2024

- Ajouter un cours

Le marché des téléphones intelligents, ou smartphones, a connu un essor considérable au cours de dernières années. Ces téléphones ont dépassé leur fonctionnalité première de communication vocale et sont désormais de véritables mini-ordinateurs, dotés d’un système d’exploitation propre qui permet...

Définition de l’Internet des Objets (IdO) Le terme Internet des Objets (IdO) est apparu pour la première fois en 1999 dans un discours de Kevin ASHTON, un ingénieur britannique de chez Procter & Gamble. Il servait à désigner un système...

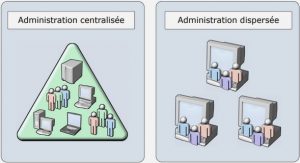

Cours réseaux informatiques documentation du réseau et outils de création de ligne de base, tutoriel & guide de travaux pratiques en pdf. Outils de dépannage Il est très difficile de dépanner un problème de connectivité réseau, quel qu’en soit le...

Cours veiller à la protection de la vie privée et des données à caractère personnel, tutoriel & guide de travaux pratiques traitement automatique de l'information en pdf. L'identité numérique L'ensemble des activités qu'un usager réalise sur Internet contribuent à définir...

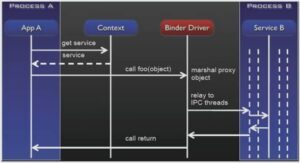

Serveur Par définition, un serveur est une machine ou un programme qui offre un service à un client et tout simplement un ordinateur qui contient des données (ou des fichiers) qui compose le site Internet. Ce serveur est accessible grâce...

L’intégrité L'intégrité est sans doute le service de sécurité le plus important dans la conception des applications commerciales. Elle garantit que toutes les informations stockées et envoyées le long des canaux de communication ne sont pas manipulées par des utilisateurs...

Nagios Network Analyzer Nagios, avec Network Analyzer, propose une solution dédiée à l’analyse et la surveillance de l’utilisation de la bande passante. En complément de Nagios XI avec qui elle s’intègre parfaitement, la solution Network Analyzer vient fournir un aperçu...

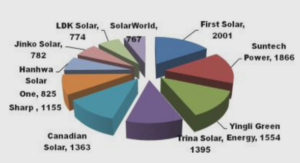

LES DIFFERENTS TYPES D’ACTEURS Internet concerne une multitude d’acteurs, relevant de secteurs d’activités, de taille et d’organisation différentes. Ils apparaissent, fusionnent, se divisent au gré des réussites et des échecs, et des stratégies mises en place. A côté d’acteurs historiques...

NOTION DE BASE SUR LA CYBER-SECURITE Généralités sur la cyber-securite La cyber-espace Le cyber-espace, est un espace d’information généré par l’interconnexion globale des syst`emes d’information et de communication, dans lequel les données sont créées, stockées et partagées. Le terme désigne...