- Monday

- July 1st, 2024

- Ajouter un cours

CHIFFREMENT HYBRIDES ET AUTHENTIFICATION FORTE BASES SUR LES CODES CORRECTEURS D’ERREURS Généralité La communication à travers un canal de transmission (réseau, satellite), pose souvent un problème de fiabilité, de confidentialité, d’intégrité, d’authencité, de disponibilité ou parfois de non-répudiation du message...

Avantages et Fonctionnalités de l’IPV6 Le protocole IPv6 apporte un certain nombre de nouvelles fonctionnalités qui constituent de vrais avantages pour les utilisateurs à savoir: Un plus grand espace d’adressage : C’est la plus flagrante évolution mise en avant lorsque...

Télécharger le fichier original (Mémoire de fin d'études) LE PROTOCOLE TCP/IP Le protocole TCP/IP. TCP/IP est une suite de protocoles (utilisé sur Internet). Il signifie Transmission Control Protocol/Internet Protocol. Il représente la façon dont les ordinateurs communiquent sur Internet. Pour...

ÉTUDE DE LA CONVERGENCE DES SERVICES DE TÉLÉCOMMUNICATIONS ET SES APPLICATIONS AUX ORGANISATIONS VIRTUELLES Fonctionnement détaillé de l’IMS : Interopérabilité IMS-SIP Gestion des profils/identités utilisateurs Les types d’identités dans l’IMS Comme les réseaux télécoms de base, le réseau IMS utilise...

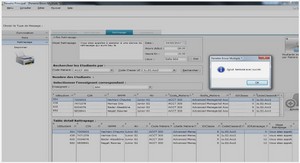

Télécharger le fichier original (Mémoire de fin d'études) Description du matérielutilisé : la grande distribution Le secteur de la grande distribution est l’un des plus compétitifs dans le domaine commercial d’Antsirabe. Il regroupe plus d’une douzaine de poi nt de...

Télécharger le fichier original (Mémoire de fin d'études) LES CHAÎNES VSAT D’ENTREPRISE AÉRONAUTIQUE Préambule La transmission des données aéronautiques tient un rôle prépondérant dans l’entreprise aéronautique. Elle requiert divers supports physiques, à savoir : le câble (filaire) et le faisceau...

Sécurité de base de données Concepts : La sécurité de l’information est vitale, elle conditionne l’activité économique des entreprises et la confiance dans les organisations publiques à caractère confidentiel peut avoir des conséquences fâcheuses sur le plan économique, commercial et...

Concepts de réseau Un réseau est un ensemble d’objets interconnectés les uns avec les autres. Il permet de faire circuler des éléments entre ces objets selon des règles bien définies. Réseau informatique : Un réseau informatique est un ensemble d’équipement...

Les types de menace Bombe logique : Une bombe logique est un programme dormant dans un système qui ne s’exécute que si les conditions nécessaire sont réunies. Cheval de Troie : Un cheval de Troie est un programme malveillant tout...