- Monday

- July 8th, 2024

- Ajouter un cours

I - Introduction I-1 - Téléchargements I-2 - Introduction II - Les avantages des réseaux II-1 - La chaîne numérique II-2 - La communication numérique II-3 - La centralisation de l'administration II-4 - Les outils de centralisation de l'administration III...

La gestion portuaire est un domaine vaste et complexe, car elle a une influence directe sur la croissance économique d’un pays en entier. Au cours de ces dernières et jusqu’à maintenant, l’Algérie suit une démarche d’intégration dans la mondialisation à...

L'approche de l' Universal Design for Learning (UD L) Les origines de l'UDL : du design universel en architecture au design universel en éducation Dans la décennie 1950, un nouveau courant en architecture influencé par la situation des soldats blessés...

Jusqu'au début du 20e siècle, les médecins et les psychiatres ont été les seuls professionnels reconnus à titre de témoin expert auprès des tribunaux (Bernheim & Lebeke, 2014; Gélinas, Alain, & Thomassin, 1994). À cette même période, la communauté scientifique...

La préoccupation à l'égard de l'éducation sexuelle des personnes présentant des incapacités intellectuelles (PPII) s'est grandement intensifiée au cours des dernières décennies. Considérant leurs limitations aux plans cognitif et du comportement adaptatif qui affectent leurs habiletés conceptuelles, pratiques et sociales,...

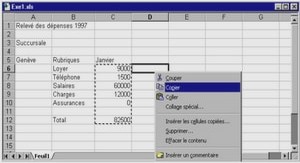

Voici l’interface d'Excel 2010 Excel 2010 se distingue des versions précédentes par son interface plus intuitive et accessible. L'accès et la prise en main pour les nouveaux utilisateurs qui découvrent cette nouvelle mouture du célèbre tableur semble plus facile et...

CONNEXION D'UNE STATION A UN RESEAU Pour connecter une station à un réseau, deux étapes sont nécessaires : • Il faut configurer les contrôleurs d'accès au réseau (Ethernet, X25...),... • puis définir les services réseaux à mettre en place. Configuration...

Introduction au menu Fichier Le menu Fichier regroupe essentiellement des fonctions d'ouverture et fermeture de fichiers, ainsi que des fonctions de paramétrage. Pour les fonctions non listées ci-dessous, reportez-vous plus loin à la partie traitant du menu Fichier de...

Définition de différents protocole – HTTP “Hyper Text Transfer Protocol” Ce protocole est le plus « en vue » sur Internet puisqu'il sert à la mise en œuvre du “Web” ou “World Wide Web” ou « Toile de taille mondiale ». C'est un protocole...

CONCEPTS SECURITE RESEAUX CONFIDENTIALITE Message compris uniquement par le destinataire Mécanisme : chiffrement INTEGRITE Message reçu identique à celui émis Mécanisme : scellement - signature CONTROLE D'ACCES Uniquement les émetteurs autorisés peuvent envoyer des messages Toutes les couches et étapes...