MODELISATION ANALYTIQUE ET SIMULATION DES ATTAQUES

Vulnérabilités exploitées par les attaques

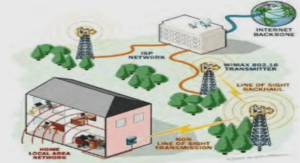

Dans le domaine de la sécurité informatique, une vulnérabilité ou une faille est une erreur dans un système informatique permettant à un attaquant de porter atteinte à la sécurité de ce système. L’attaque peut concerner son fonctionnement normal, la confidentialité et l’intégrité des données qu’il contient, etc. Les vulnérabilités exploitées peuvent se différencier d’une attaque à une autre. 1. Selfish Dans les MANETs, chaque nœud se comporte à la fois comme routeur et comme hôte. Il doit participer activement au bon fonctionnement du réseau.

Dans ce type de réseau il y a absence d’infrastructures préexistantes et de toute administration centralisée, comme les autorités de certification, ce qui constitue une vulnérabilité car les nœuds manquent de confiance à priori. Les messages ne sont pas toujours authentifiés. Les émissions et les calculs sont coûteux alors que ces nœuds ont des contraintes en ressources (énergie, traitement), et la durée de vie d’un nœud dépend de sa présence dans le réseau. La suppression des paquets est l’attaque principale pour les nœuds égoïstes car certains protocoles n’ont pas de mécanisme pour détecter si les paquets sont transmis ou non [44, 45, 46].

Privation de sommeil (Sleep deprivation)

Des nœuds ayant une autonomie de batterie faible ou cherchant à rester autonome (sans recharge) le plus longtemps possible. Ces nœuds se caractérisent par leur propension (tendance naturelle) à passer en mode veille le plus longtemps possible. L’attaque consiste à faire en sorte que le nœud soit obligé de rester en état d’activité et de lui faire consommer toute son énergie [18, 20].

Black mail

Dans ces réseaux MANETs, la connectivité est gérée par les nœuds. Les nœuds malicieux peuvent simplement propager de faux messages de « route error » pour supprimer un lien ou bloquer un lien opérationnel. Le mécanisme de routage utilisé n’est pas fiable dans certains protocoles, du fait de la non authenticité des messages de gestion des routes comme les « Hello messages », les TC …

A cause de la nature du réseau, un nœud attaquant peut usurper l’adresse d’un nœud valide et il peut lors de la maintenance des routes envoyer de faux de messages [44, 45, 46]. 4. Overflow Dans les MANETs, plus particulièrement dans les algorithmes de routage proactifs lors des mises à jour périodiques, les informations stockées (routes) ne sont pas limitées, alors que les nœuds ont une capacité de stockage et de traitement limitée. Le nœud malicieux peut usurper des adresses valides et envoyer de faux messages créant ainsi des liens inexistants.

Du fait de la mobilité des nœuds la topologie du réseau change de façon dynamique, ce qui fait que les nœuds n’ont pas de connaissance sur la taille du réseau [44, 45, 46]. 5. Cooperative Blackhole Cette attaque exploite la vulnérabilité de certains protocoles de routage, qui consiste à déclarer une métrique optimale afin que les autres nœuds aillent conserver ce chemin et écrasent les autres et lors de la transmission des paquets ces nœuds attaquants pourront simplement les supprimer car certains protocoles n’ont pas de mécanisme pour détecter si les paquets sont transmis ou non [44, 45, 46]