Mise en Place d’une solution pour la Gestion de Mobilité des Employés avec un VPN nomade

Principe général Un réseau VPN repose sur un protocole appelé « protocole de tunneling »

Ce protocole permet de faire circuler les informations de l’entreprise de façon cryptée d’un bout à l’autre du tunnel. Ainsi, les utilisateurs ont l’impression de se connecter directement sur le réseau de leur entreprise. Le principe de tunneling consiste à construire un chemin virtuel après avoir identifié l’émetteur et le destinataire. Par la suite, la source chiffre les données et les achemine en empruntant ce chemin virtuel. Afin d’assurer un accès aisé et peu coûteux aux intranets ou aux extranets d’entreprise, les réseaux privés virtuels d’accès simulent un réseau privé, alors qu’ils utilisent en réalité une infrastructure d’accès partagée, comme Internet.

Les données à transmettre peuvent être prises en charge par un protocole différent d’IP. Dans ce cas, le protocole de tunneling encapsule les données en ajoutant une en-tête. Le tunneling est l’ensemble des processus d’encapsulation, de transmission et de désencapsulation. IV – Fonctionnalités des VPN Il existe 3 types standards d’utilisation des VPN. 1 – Le VPN d’accès : VPN nomade Figure 1 : illustration d’un VPN nomade Mise en Place d’une solution pour la gestion de mobilité des employés avec un VPN nomade

Le VPN d’accès est utilisé pour permettre à des utilisateurs itinérants d’accéder au réseau privé. L’utilisateur se sert d’une connexion Internet pour établir la connexion VPN. Il existe deux cas: L’utilisateur demande au fournisseur d’accès de lui établir une connexion cryptée vers le serveur distant: il communique avec le NAS (Network Access Server) du fournisseur d’accès et c’est le NAS qui établit la connexion cryptée. L’utilisateur possède son propre logiciel client pour le VPN auquel cas il établit directement la communication de manière cryptée vers le réseau de l’entreprise. Les deux méthodes possèdent chacune leurs avantages et leurs inconvénients : La première permet à l’utilisateur de communiquer sur plusieurs réseaux en créant plusieurs tunnels, mais nécessite un fournisseur d’accès proposant un NAS compatible avec la solution VPN choisie par l’entreprise.

De plus, la demande de connexion par le NAS n’est pas cryptée ce qui peut poser des problèmes de sécurité. Sur la deuxième méthode ce problème disparaît puisque l’intégralité des informations sera cryptée dès l’établissement de la connexion. Par contre, cette solution nécessite que chaque client transporte avec lui le logiciel, lui permettant d’établir une communication cryptée. Nous verrons que pour pallier ce problème certaines entreprises mettent en place des VPN à base de SSL, technologie implémentée dans la majorité des navigateurs Internet du marché.

Quelle que soit la méthode de connexion choisie, ce type d’utilisation montre bien l’importance dans le VPN d’avoir une authentification forte des utilisateurs. Cette authentification peut se faire par une vérification « login / mot de passe », par un algorithme dit « Tokens sécurisés » (utilisation de mots de passe aléatoires) ou par certificats numériques. Mise en Place d’une solution pour la gestion de mobilité des employés avec un VPN nomade

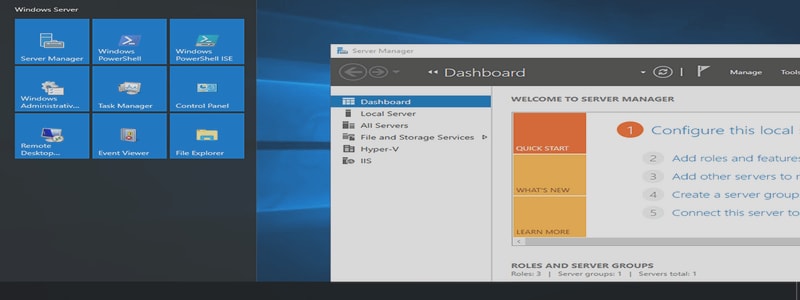

Le VPN d’accès Ipsec avec Cisco VPN client

Les VPN d’accès peuvent fournir un procédé de transmission de données sécurisé sur un réseau public, tel que l’Internet. Une mise en œuvre VPN commun est utilisée pour l’accès à distance à un bureau de l’entreprise à partir d’un emplacement de télétravailleur comme un bureau petit bureau ou domicile. Dans ce cas de figure, vous allez construire un réseau multi-routeur et configurer les routeurs et les hôtes.

Vous allez configurer un accès à distance VPN IPsec entre un ordinateur client et un réseau d’entreprise simulée. Vous allez utiliser CCP (Cisco Configuration professionnel) pour configurer une politique d’une zone de base pare-feu (ZBF) pour empêcher les connexions depuis l’extérieur du réseau d’entreprise. Vous utiliserez ensuite CCP pour configurer le serveur Cisco Easy VPN sur le routeur de passerelle d’entreprise. Enfin, vous pourrez configurer le client VPN Cisco sur un hôte, et se connecter au réseau d’entreprise via un routeur FAI simulé.

Le Cisco VPN Client permet aux organisations de mettre en place de bout en bout, tunnels cryptés (IPsec) VPN pour une connectivité sécurisée pour les employés mobiles ou les télétravailleurs. Il prend en charge Cisco Easy VPN, qui permet au client de recevoir des politiques de sécurité sur une connexion de tunnel VPN à partir du périphérique VPN de site central (Cisco Easy VPN Server), en minimisant les besoins de configuration à l’emplacement distant. Le Cisco Easy VPN est une solution évolutive pour les déploiements d’accès à distance pour laquelle il est impossible de configurer individuellement des politiques pour plusieurs PC à distance.