Domaine d’activité

Le terme générique de « biens industriels » présente l’intérêt de véhiculer simplement la notion globale de biens destinés à des professionnels. Les biens industriels dans leur acceptation la plus large comprennent l’ensemble des biens fabriqués et vendus par des entreprises à d’autres entreprises industrielles, organismes ou professionnels.

Le Business to business (internet)

Définitions et caractéristiques

Le Business to Business (B2B ou BtoB, ou commerce électronique entre entreprises) se fait notamment au travers du site web de l’entreprise étendue, de l’extranet ou de Services Web.

L’intranet de l’entreprise est connecté aux intranets des fournisseurs, des sous-traitants, des clients, des distributeurs et des partenaires [1].

L’objectif du B2B est la collaboration entre entreprises. Pour atteindre cela, il branche en direct l’entreprise sur son environnement économique. Il trace les produits et en supervisant les opérations sur la totalité de la chaîne. Il accède à des communautés globales pour acheter ou pour vendre.

La segmentation du B2B

Pour la segmentation du marché B2B, les clients sont très différents les uns des autres et il y a peu de clients par rapport au marché normal. Cependant, on note une grande hétérogénéité de clients, ce qui signifie que plusieurs découpages sont réalisables comme par exemple : le nombre de salariés, le niveau de production annuelle, le chiffre d’affaires, etc.

La distinction entre Petite et Moyenne Entreprise (PME) et « grands comptes » (ou filiales de grands groupes) est fondamentale en terme de solvabilité [2]. En effet, les petits clients sont souvent les plus exigeants. Et dans les grands comptes, la problématique en B2B est de parvenir à comprendre les réseaux d’influences et les processus décisionnels en place pour contacter les bonnes personnes à chaque étape du cycle de vente.

Le B2B récurent

Anciennement appelé « marketing industriel », le B2B récurent est caractérisé par une relation continue entre le fournisseur et le client. Les produits ou services proposés ne sont alors plus standard mais customisés, voire totalement dédiés à un compte clé. L’équipement automobile illustre ce contexte. Par exemple : si Valeo fournit l’équipement électrique de la Peugeot 308, les échanges d’informations, de produits ainsi que de transactions financières sont quasiment continus sur une période de plusieurs années [2].

Le paiement en ligne

Définition

Pour la vente d’un produit donné, le vendeur impose ou propose aux clients le mode de paiement à effectuer pour acquérir la marchandise. Ainsi, pour la vente électronique, l’achat s’effectue par un paiement qu’on appelle paiement en ligne.

C’est un moyen de paiement mis en œuvre pour payer sur Internet à partir d’un ordinateur ou à partir d’un smartphone via un réseau de téléphonie mobile. Les transactions s’effectuent souvent entre une banque et un service de paiement spécialisé ou Payement Service Provider (PSP) [1].

La Figure 1.3 montre le processus de paiement en ligne.

La concurrence

Aujourd’hui, le e-banking est désormais adopté et développé de manière à résister et à faire face à la concurrence. En effet, c’est un moyen qui procure à la banque un avantage concurrentiel, en lui permettant non seulement d’augmenter sa part de marché, mais, aussi d’en conquérir d’autres tout en essayant de préserver et de fidéliser ses clients potentiels.

Le risque inhérent aux opérations bancaires en ligne

En même temps l’électronique banking offre au client et à la banque des avantages durables. L’adoption de cette nouvelle technologie peut être aussi accompagnée par des risques qui peuvent éventuellement entraver son succès. En effet, ces risques proviennent souvent de la fraude, des erreurs de traitement et de l’incapacité des banques de délivrer des produits ou services plus sécurisés.

Juridiction sur l’e-commerce

Toute activité commerciale est exposée à des risques (non-respect des contrats entre vendeur et client etc). Pour cette raison, elle est régie par des lois et des juridictions, plus particulièrement pour la vente électronique. Ces juridictions existent au niveau national qu’international.

Contrat électronique, contrat international

Le commerce électronique n’est autre qu’un commerce traditionnel, national ou international, accompagné par des moyens de télécommunication. De ce fait, le e-commerce soulève des difficultés conduisant à des désaccords qui doivent être réglés.

En effet, la détermination des lois applicables est l’une des grands problèmes que rencontre le e-commerce quand les échanges se font au niveau international.

Définition d’un contrat international

Le contrat international est un contrat qui présente lui-même et directement un élément de rattachement avec l’étranger. Pour la jurisprudence française par exemple, c’est un mouvement de « flux et de reflux » de valeurs, de services ou de biens au travers des frontières par l’effet qu’il « se rattache à des normes juridiques émanant de plusieurs Etats » [4].

Loi applicable et juridiction compétente

Si un contrat est conclu via l’Internet ou un autre réseau entre des personnes établies dans des Etats différents, et qu’un litige survient entre elles, la partie qui entend engager des poursuites judiciaires devra en premier lieu identifier le tribunal compétent pour connaître l’affaire, et ensuite la loi qui régira le litige.

Pour les pays Européennes, en matière de compétence juridictionnelle, la Convention de Bruxelles du 27 septembre 1968 a été remplacée par un règlement communautaire du Conseil du 22 décembre 2000 « concernant la compétence judiciaire, la reconnaissance et l’exécution des décisions en matière civile et commerciale ». Ce règlement est entré en vigueur au 1er mars 2002 pour tous les Etats membres de l’Union européenne, dont l’une des finalités est de tenir compte des spécificités du commerce électronique.

Loi sur le commerce électronique à Madagascar

Le texte régissant le commerce électronique à Madagascar est largement inspiré des travaux de la Commission des Nations Unies pour le Droit Commercial International (CNUDCI) notamment, de la Convention des Nations Unies sur l’utilisation de communications électroniques dans les contrats internationaux de la loi-type sur le commerce électronique de 1996, modifiée en 1998 [5].

D’une manière générale, le texte a pour but d’instaurer un cadre juridique précis pour réglementer le commerce électronique à Madagascar. Il comprend 35 articles et est divisé en quatre grandes parties.

LES TRANSACTIONS ELECTRONIQUES

Art 12 ter

Lorsque l’expéditeur reçoit l’accusé de réception, le message de données en question réputé avoir été reçu par le destinataire. Cette présomption n’implique pas que la communication électronique corresponde au message reçu.

LES CONTRATS ELECTRONIQUES

Art 14 : invitation à l’offre

Une proposition de conclure un contrat effectuée par l’intermédiaire d’une ou plusieurs communications électroniques qui n’est pas adressée en particulier à une ou plusieurs parties mais qui est généralement accessible à des parties utilisant des système d’information, y compris à l’aide d’application interactives permettant de passer des commandes par l’intermédiaire de ces système d’information, doit être considérée comme ne constituant qu’une invitation à l’offre ou au moins qu’elle n’indique clairement l’intention de la partie effectuant la proposition d’être liée en cas d’acceptation.

Une invitation à l’offre ne devient contractuelle qu’à partir de moment où les deux parties ont explicitement marqué leur accord.

Art 16 : Obligations de mise à disposition des clauses contractuelles

Quiconque propose par voie électronique la fourniture des biens ou la prestation des services dit mettre à disposition les conditions contractuelles applicables.

LE PAIEMENT ELECTRONIQUE

Le paiement par carte

Art 19 : mise à disposition et utilisation des cartes de paiement ou de retrait

La mise à disposition et l’utilisation des cartes de paiement ou de retrait requiert la conclusion d’un contrat écrit entre l’organisme émetteur et le titulaire de la carte Ce contrat peut être conclu par voie électronique à condition que l’identité des parties, l’intégrité du texte, les signatures et la date de l’acte soient certifiées par un organisme accrédité à cette fin selon les règles relatives aux écrits électroniques en général et à leur sécurisation.

Art 31 : Ecrit et signature électronique

Les ordres de paiement en ligne sont donnés et signés par écrit à peine de nullité.

Ils peuvent l’être par la voie de l’écrit et de la signature électroniques. En ce cas, l’écrit et la signature peuvent être certifiés par un organisme accrédité selon les règles relatives aux écrits électroniques en général et à leur sécurité. La certification doit porter sur l’identité du donneur d’ordre, l’intégrité d’ordre, la signature et la date de l’acte.

L’entrée de l’informatique sur le secteur commercial bouleverse autant l’habitude des gens jusqu’à ses activités. Ce grand changement a engendré la création des divers sites de vente en ligne, qui peuvent être classé en cinq grands types. Parmi ces types, l’activité le plus en expansions est le B2B. Comme toute forme d’activité commerciale, le e-commerce est régi par une loi qui existe au niveau national qu’international.

Menaces et sécurisation d’un site web

Dans le premier chapitre, nous avons déjà noté que le commerce électronique est une sorte d’échange, et comme tout autre type d’échange, pour se faire confiance aux gens, il faut garantir sa sécurité aux utilisateurs. Nous étudierons donc par la suite les divers acteurs de ces échanges, les menaces auxquels ils sont confrontés ainsi que les mesures existantes pour s’en prémunir.

Les acteurs du e-commerce

Le commerce électronique n’est pas seulement un ensemble de programme d’ordinateur mis en relation. Plusieurs types d’acteurs, personnes, fonctions ou institutions participent dans un système de commerce électronique. Chacun possède ces propres besoins et est soumis à des menaces particulières.

Le client

Le client peut être une personne ou une entreprise souhaitant commander un produit ou un service. Il est l’élément central d’un système de commerce électronique, ainsi que la cible d’attaque de tous les pirates. C’est pourquoi qu’il est important pour le vendeur de rassurer le client sur le fait qu’il n’y a pas des risques.

Le client doit s’identifier vis à vis du vendeur et cette opération comporte plusieurs problèmes [6] :

Il voit le risque que les informations qu’il donne sur Internet soient utilisées à des fins commerciales ou autres (problème de confidentialité des informations personnelles ou financières)

Il encourt aussi le risque que quelqu’un d’autre qui réussirait à obtenir ces informations se fasse passer pour lui et fasse des commandes qu’il ne souhaite pas ou autres.

La relation entre le client et l’entreprise est représentée par la Fig 2.1.

Le client individuel / occasionnel (particulier ou entreprise)

Il se promène sur le web et accède aux sites de commerce électronique pour s’informer et/ou acheter. Pour cela il a besoin de savoir qu’il est sur le « bon » serveur, qu’il voit le « bon » produit, avec son « vrai prix ». Il peut donc craindre la « mascarade » du serveur web du site et les atteintes à l’intégrité des informations du site. De plus, il peut être sollicité par le site pour fournir des informations personnelles et requis ou non au paiement de la transaction. Il est donc concerné par la perte de confidentialité des informations personnelles et/ou financières.

Le client individuel identifié

Comme le client en générale, il subit les mêmes menaces citées précédemment, les moyens de prévention sont plus faciles à utiliser. Par exemple, on peut appliquer les méthodes de reconnaissances réciproques basées sur des connaissances mutuelles. De plus, une fois identifié, le client peut supposer que des informations personnelles ou financières n’ont plus besoin d’être demandées.

Le partenaire

On peut le considérer comme un cas particulier de « client identifié », mais de différence qu’il a un volume de transaction bien plus élevé. Dans beaucoup de cas, les relations avec ces « partenaires » existent dans l’entreprise qui met en place le « système de commerce électronique ».

Le vendeur

Le vendeur est habituellement une entreprise. Il doit gérer le site web « catalogue » et sa sécurité, mettre en place un système d’identification du client sûr, gérer les demandes et envoyer les objets de la transaction aux clients ainsi que trouver une manière d’encaisser.

La Figure 2.2 illustre différents rôles du vendeur.

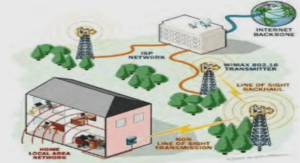

Le fournisseur d’accès Internet ou Internet Service Provider (ISP)

Il a pour rôle de fournir du « tuyau » de liaison avec Internet et des éléments nécessaires à son utilisation. Du point de vue sécurité ; il ne sera donc responsable que de la disponibilité de son « tuyau » (disponibilité de la liaison Internet, utilisation de mécanismes de protection comme le filtrage et aussi aide à l’enquête après incident).

L’administrateur des systèmes et machines du site (hébergement, etc.)

Cet administrateur est souvent cumulé avec la tache précédente. Elle fournit la configuration des systèmes d’exploitation, l’installation des applications, l’installation du serveur web et sa gestion récurrente. Elle doit fournir tous les mécanismes de sécurisation du système et de configuration sécurisée du web, complémentaire à ceux de l’ISP. Son rôle est d’assurer la traçabilité des interactions et le filtrage des services qui ne sont pas assurés par l’ISP.

L’intermédiaire financier

Les intermédiaires financiers permettent de décharger le vendeur des problèmes liés aux transactions financières.

Les organismes cartes bancaire

L’intermédiation « carte bancaire » doit garantir au vendeur que la sécurité du paiement de l’achat sera effectivement honorée. Il doit assurer le client à la protection des informations nécessaires au paiement en évitant le débit frauduleux lié aux informations transmises dans la transaction.

Intermédiaire de paiement « cash » ou portemonnaie électronique

Ces institutions permettent aux « clients » de déposer une somme d’argent chez eux et d’obtenir des « jetons » pouvant être utilisées chez les vendeurs acceptant ce type de paiement. Il assure au vendeur le recouvrement des achats du client, et aux clients le débit des jetons réellement utilisés. Il assure également la protection des informations personnelles du client.

Le « Four Corners Model »

Ce type de modèle est plus généralement adapté au type de commerce inter-entreprises. L’idée de base est que les deux entreprises acteurs de l’échange soient chacune relayées par une entité financière pour les opérations de vérification et de validation. Les deux entreprises et leurs banques respectives composent les quatre coins du modèle « Four Corners ». Ce modèle est décrit sur la Fig 2.3.

Table des matières

Remerciements

Résumé

Liste des abréviations

Liste des figures

Liste des tableaux

Introduction

Chapitre I : Le commerce électronique (e-commerce)

I.1. Historique

I.2. Définitions du e-commerce

I.3. Les caractéristiques de l’e-commerce

I.4. Les différents types de commerce électronique

I.5. Le commerce électronique entre entreprises

I.5.1. Définitions

I.5.2. Le marketing industriel

a. Caractéristiques du marketing industriel

b. Domaine d’activité

I.5.3. Le Business to business (internet)

a. Définitions et caractéristiques

b. La segmentation du B2B

c. Les types d’approche marketing

I.5.4. Le B2B récurent

I.6. Le paiement en ligne

I.6.1. Définition

I.6.2. Types de paiement

a. Paiement avec une carte bancaire

b. Paiement avec un e-numéro de carte ou e-carte bancaire

c. Paiement sans carte bancaire

d. Paiement avec les téléphones mobiles

I.6.3. Les dangers du paiement en ligne

I.6.4. Le e-banking

a. Définition

b. L’électronique banking et les avantages stratégiques

I.7. Juridiction sur l’e-commerce

I.7.1. Contrat électronique, contrat international

a. Définition d’un contrat international

b. Loi applicable et juridiction compétente

I.7.2. Loi sur le commerce électronique à Madagascar

Chapitre II : Menaces et sécurisation d’un site web

II.1. Les acteurs du e-commerce

II.1.1. Le client

a. Le client individuel / occasionnel (particulier ou entreprise)

b. Le client individuel identifié

c. Le partenaire

II.1.2. Le vendeur

a. Le vendeur unique

b. Le fournisseur de catalogue à vendeur multiple ou portail commercial

II.1.3. Les intermédiaires techniques

a. Le fournisseur du site de commerce électronique

b. Le fournisseur d’accès Internet ou Internet Service Provider (ISP)

c. L’administrateur des systèmes et machines du site (hébergement, etc.)

II.1.4. L’intermédiaire financier

a. Les organismes cartes bancaire

b. Intermédiaire de paiement « cash » ou portemonnaie électronique

c. Le « Four Corners Model »

II.2. Les menaces

II.2.1. Les attaques sur les protocoles de communication

II.2.2. Les attaques sur les systèmes et les applications standards

II.2.3. Les attaques sur les informations

II.3. Les types des attaques sur un site e-commerce

II.3.1. L’écoute passive et le rejeu

II.3.2. Substitution ou manipulation des données

II.3.3. Le virus

II.3.4. Chevaux de Troie

II.3.5. Répudiation

II.3.6. Le déni de service

II.3.7. Le spamming

II.3.8. Cross-site scripting

II.3.9. Attaques sur les bases de données

II.4. Les conséquences financières et juridiques d’attaques pour un site

II.5. Les mesures de protection d’un site e-commerce

II.5.1. Protection au niveau du serveur

II.5.2. Protection au niveau du réseau

II.5.3. Protection au niveau de l’application

II.5.4. Disponibilité et sureté de fonctionnement

II.5.5. Couche de socket sécurisée

II.5.6. Autres mesures diverses

Chapitre III : La cryptographie

III.1. Définitions

III.2. Les différents types de cryptographie

III.2.1. La cryptographie ancienne

a. Système de César

b. Système de Vigenère (Blaise de Vigenère en 1586)

III.2.2. Cryptographie actuelle

a. La cryptographie symétrique

b. La cryptographie asymétrique

III.3. Les grands types de menaces sur la cryptographie

III.4. Utilisation de la cryptographie

Chapitre IV : REALISATION

IV.1. L’environnement de développement

IV.1.1. Langage de développement

IV.1.2. Outils de développement

a. Classe 1

b. Classe 2

IV.2. Réalisation du site avec protection

IV.2.1. Présentation du site

IV.2.2. La sécurisation back-end

IV.3. Sécurisation élaborée pour la Caisse d’Epargne de Madagascar (CEM)

Conclusion générale

ANNEXE 1 : Les certificats

Annexe 2 : Historique de la Cryptographie

Annexe 3 : Fonction de Hachage

Références