Management des risques bancaires de L’UEMOA: Modélisation des risques résiduels

Problématique de la gestion des risques bancaires Introduction

Dans ce chapitre, nous aborderons d’abord la gestion des risques du système d’information tout en spécifiant sa complexité et les conséquences néfastes des risques encourus. Par la suite, nous parlerons de la gestion des risques spécifiques à l’activité bancaire notamment ses enjeux et les évolutions majeures avant de poser la problématique liée à l’estimation des risques résiduels bancaires

Gestion des risques du système d’information

Contexte

La conjugaison de nouvelles tâches de traitement de l’information automatisée avec la nécessité de mise à jour technique de leur propre activité développe chez les banques de nouvelles compétences, en termes de contrôle, de gestion des processus et modes opératoires, de respect des délais et réglementation, entre autres. Cette évolution technologique pousse souvent au nomadisme numérique et couramment à l’éclatement géographique de l’exercice de certains métiers, nécessitant des déplacements en continu. Par ailleurs, l’impact du multimédia, de l’Internet, des réseaux sociaux sur la relation avec la clientèle, a fait évoluer l’importance du contact humain vers une plus grande valeur ajoutée, dont celle du conseil. Ceci est à mettre en parallèle avec le besoin de transparence revendiqué par le client et son degré d’information personnelle sur les produits bancaires. Ainsi, le client cherche avant tout à faire jouer la concurrence et à rentabiliser au mieux ses opérations bancaires. Il cherche aussi à ne pas perdre de temps dans la réalisation de ses opérations. Dans ce contexte de profondes transformations technologiques et de forte concurrence, les banques ont dû remettre le client au centre de leurs activités. Grâce à des engagements professionnels majeurs, l’information bancaire a été renforcée, rendant plus accessible la relation du client avec sa banque.

Contribution de la DSI dans la gestion des risques

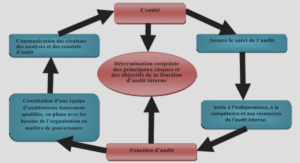

De nos jours, la direction du système d’information (DSI) contribue fortement à la démarche de gestion des risques. Cette contribution s’exerce généralement sous la forme d’une influence directe lors de la mise en œuvre d’une politique globale et intégrée de gestion des risques dans l’entreprise, ou indirectement par la mise en place d’outils, de méthodes ou de formations en support aux activités du gestionnaire de risque. Cela n’empêche pas à la direction du système d’information de participer de facto à la démarche d’entreprise par la gestion de ces propres risques liés aux systèmes d’information. Le niveau de contribution de la DSI dans la démarche de gestion des risques dépend de l’importance pour l’entreprise de «l’information » et du système qui lui est associé, du niveau de maturité de la démarche de gestion des risques mise en œuvre dans l’entreprise et de l’existence d’un Responsable de la Sécurité des Systèmes d’Information (RSSI) dans l’entreprise[28]. Au fil des années, il est apparu que plus la production ou l’activité d’une entreprise sont liées à son système d’information, plus la DSI contribue forcément à la démarche de gestion des risques. Cependant, cette participation devient plus faible dans les entreprises où la production est moins dépendante du système d’information. Il faut noter que pour les entreprises où « l’information » est un produit en tant que tel comme dans les banques, une grande partie des risques est liée au système d’information. La DSI joue alors un rôle important dans la démarche de gestion des risques. Le rôle de la DSI dans la démarche de gestion des risques est inversement proportionnel au niveau de maturité de l’entreprise en matière de gestion des risques. En effet, elle agit souvent comme un moteur dans la mise en place d’une démarche globale de gestion des risques. La prise en compte par les directions métiers de risques qu’elles n’ont pas envisagé peut être aussi favorisée par un questionnement des différents services de l’entreprise lors de la définition d’un plan de secours informatique. Les moyens par lesquels la DSI peut participer indirectement à la démarche de gestion des risques sont nombreux et l’on peut encore citer : la création d’applications informatiques destinées à diminuer certains risques, la vérification du bon fonctionnement de la gestion intégrée, la mise en place d’outils antifraude, l’élaboration des indicateurs de conformité requis selon le secteur d’activité, ou encore le développement d’outils consacrés à la gestion des risques

Dispositifs de maitrise des risques spécifiques au système d’information

Un système d’information est un ensemble organisé de ressources (matériel, logiciel, personnel, données, procédures permettant d’acquérir, traiter, stocker, communiquer des informations sous forme de données, textes, images, sons, etc. A ce titre, le système d’information est stratégique car il doit procurer aux dirigeants les informations nécessaires et fiables et surtout aider à la prise de décision en simulant les conséquences des choix possibles. Au début des années 2000, les risques industriels sont traités dans un contexte de changements technologiques, d’une concurrence féroce et d’une préoccupation croissante du public tout en posant la problématique de la circulation de l’information parmi les décideurs à tous les niveaux de l’entreprise [30]. On assiste alors à l’avènement des PGI (Progiciels de Gestion Intégré) qui présentent néanmoins une incertitude sur le bon déroulement des projets [31]. En 2008, une approche systémique [32] ainsi qu’une approche par l’implémentation des métriques de modèles [33] sont proposées pour la gestion des risques. En effet, la sécurité des systèmes d’information est de plus en plus abordée à l’aide d’approches basées sur les risques. Le but final visé étant de réduire de manière considérable les pertes liées aux faiblesses de la sécurité des systèmes d’information. Ces faiblesses, lorsqu’elles sont exploitées peuvent être à l’origine de plusieurs risques aux conséquences néfastes comme la diffusion non autorisée d’informations, l’interruption d’activité suite à une défaillance du matériel ou du logiciel ou le comportement désinvolte des utilisateurs. Toujours dans la même optique, DIASIM est développé en 2009 pour tester les risques sur les applications sans les modifier en effectuant davantage de vérifications statiques [34]. Des méthodes comme MEHARI sont définies et fournissent une base de vulnérabilités, de menaces, de scenarii et de services de sécurité [35]. Parallèlement, une vue d’ensemble des principaux outils qui pourraient être utilisés dans la gestion des risques qualité par l’industrie et les organismes de réglementation est réalisée [36]. En effet, la gestion des risques se définit comme l’ensemble des activités coordonnées visant à diriger et piloter un organisme vis-àvis du risque avec trois principaux objectifs, il s’agit notamment d’améliorer la sécurisation des systèmes d’information, de justifier le budget alloué à la sécurisation du système d’information et de prouver la crédibilité du système d’information à l’aide des analyses effectuées. La gestion des risques projet est aussi abordée et suggère la mise en avant des objectifs du projet pour assurer sa réussite [37]. Parmi les risques projets, on peut citer l’échec ou le retard dans la mise en œuvre en raison d’une mauvaise planification et d’un pilotage hasardeux pouvant entrainer des surcouts ou des pénalités. C’est dans ce contexte que des logiciels permettant d’automatiser les tests de fonctionnalité sur les applications critiques sont implémentés et déployés [38]. A cet effet, une méthode est proposée pour traiter les exigences de sureté de fonctionnement en amont pour un traitement optimal [39]. Toujours dans ce cadre, un logiciel de gestion électronique de documents est mis en place pour une meilleure visibilité des vérifications et validations effectuées au sein de l’entreprise [40] ; les risques relatifs à l’externalisation du développement d’application sont également traités [41]. En complément, une analyse des processus d’ingénierie système est proposée pour aider les concepteurs et les ingénieurs de sécurité dans la gestion de la sécurité des systèmes complexes [42]. Par ailleurs, une méthode d’évaluation des risques PGI d’une entreprise [43] ainsi qu’un système de pilotage du processus d’innovation dans le secteur de la finance sont également proposés [44]. Un modèle général de gestion du risque par le pilotage et la conduite des activités de biens et de services est également proposé. Cependant, on note le caractère statique du processus de gestion des risques [45]. En 2012, la problématique de la sécurité dans une infrastructure est abordée par une approche de gestion des risques permettant d’identifier les différents types de risques et de proposer des mesures de sécurité plus adaptées au contexte. Cependant, pour une gestion efficace, il faut tenir compte des risques liés aux différents partenariats. Il est donc impératif donc d’avoir une approche globale et intégrée dans la gestion des risques bancaires en tenant compte des risques par processus mais aussi des typologies de risques afin de définir une démarche pertinente permettant la maitrise de l’ensemble des risques. Ainsi, dans l’optique de sécuriser tous les composants système d’information, les banques implémentent divers mesures et dispositifs permettant d’assurer la disponibilité, l’intégrité, la confidentialité et la traçabilité de leur système d’information. Il s’agit notamment de la sécurisation des connexions et des échanges, du suivi régulier de l’activité du réseau informatique, du contrôle d’accès aux données sensibles et aux applications, des contrôles d’accès physique et patches des systèmes critiques, de la mise à disposition d’outils de détection d’intrusions mais aussi de la mise à jour régulière des antivirus, antispyware, logiciels, navigateurs, systèmes d’exploitation, etc. A cela s’ajoute, la mise en conformité des banques à un certain nombre de normes informatiques dans le but de maitriser tous les risques liés à leur système s’information. Parmi ces normes, il y a ceux qui sont relatives à la gouvernance et au management du système d’information comme COBIT (Control Objectives for Information and Related Technology) et ITIL (Information Technology Infrastructure Library). En effet, COBIT propose un modèle de référence et un langage commun pour tous ceux qui, dans une entreprise, doivent utiliser ou gérer les activités informatiques, c’est un cadre de référence pour mesurer et surveiller la performance, communiquer avec les fournisseurs de services et intégrer les meilleures pratiques de gestion [46]. Il permet aussi d’apprécier les activités et les risques informatiques pour une gouvernance efficace du système d’information. Il y a également ITIL dont les activités liées à la stratégie de services informatiques s’articulent autour de la définition de la stratégie IT et de la création d’un schéma directeur définissant les objectifs IT à moyen et long terme [47]. Pour ce qui est des normes relatives à la sécurité du système d’information, il y a essentiellement les normes ISO 27001 et ISO 22301. La norme ISO 27001 spécifie les exigences permettant de mettre en place, d’exploiter et d’améliorer un SMSI (Système de Management de la Sécurité de l’Information) [48]. Un SMSI désigne l’approche globale par laquelle une organisation veille à la sécurité des informations sensibles. Basé sur le principe de management du risque, un SMSI englobe les personnes, les processus et les systèmes de technologies de l’information. Ces exigences permettent l’implémentation de mesures de sécurité adaptées aux besoins de l’organisation en vue de fournir une protection des actifs d’information mais aussi le patrimoine informationnel, les biens sensibles et la confiance aux parties prenantes. Elle est applicable à tout type d’organisation indépendamment de la nature de l’activité. Cela passe nécessairement par la définition, l’utilisation, la tenue à jour et la gestion d’une politique de sécurité du système d’information. Quant à la norme ISO 22301, elle est relative au Système de Management de la Continuité d’Activité(SMCA). Elle intègre des notions d’objectifs, de suivi des performances et d’indicateurs pour la gestion de la continuité d’activité permettant de garantir le maintien en condition opérationnelle de la démarche de continuité d’activité en cas de sinistre [49] .

Dispositifs de maitrise des risques spécifiques à la monétique

Par ailleurs, compte tenu de l’avènement des produits et services monétiques, les banques sont obligés de se conformer aux normes sécuritaires monétiques dans le but de sécuriser les transactions électroniques et de lutter contre la fraude monétique. En effet, les standards EMV définissent l’ensemble des fonctionnalités et des procédures nécessaires au dialogue entre une carte et un terminal pour effectuer des transactions de paiement et de retrait. Ils précisent notamment les caractéristiques physiques, électriques et d’étanchéité que doivent respecter la carte et le terminal, les traitements à effectuer de part et d’autre ainsi que les échanges de données entre la carte et le terminal pendant tout le déroulement de la transaction. Les trois méthodes d’authentification utilisées par EMV sont l’authentification statique des données (SDA), l’authentification dynamique des données(DDA) et l’authentification combinée des données(CDA). Parmi les normes sécuritaires monétiques, on peut citer, la norme PCI DSS qui couvre de multiples facettes telles que la politique de sécurité du système d’information, les procédures, l’architecture du réseau, le développement sécurisé et bien d’autres mesures de protection. Elle gère aussi la protection de la confidentialité des données des porteurs de carte, ces données peuvent être sensibles ou non. Les avantages de cette norme sont nombreux ; en effet, au lieu de se concentrer sur une catégorie de fraude spécifique, elle prend en charge tout ce qui permet de limiter la disponibilité des données des porteurs. Elle atteint ses objectifs de sécurité en garantissant l’intégrité des composantes qui conduisent aux données d’identification sensibles et à celles du titulaire de carte, contre des attaques physiques et logiques. Elle permet aussi de protéger la confidentialité des données du titulaire lorsqu’elles sont stockées au sein d’un environnement donné, ou celle des données du titulaire et d’identification sensibles lorsqu’elles sont transmises sur un réseau ouvert ou public. Toujours dans la famille des normes PCI (Payment Card Industry), Il y a la norme PA-DSS (Payment Application Data Security Standards) qui s’applique aux fournisseurs qui développent des applications de paiement, stockent, traitent ou transmettent des données porteurs [50]. Concernant le standard PCI-P2PE (Payment Card Industry Point to Point Encryption), c’est une liste d’exigences de sécurité associée à des procédures de tests des applications et des solutions P2PE [51]. Il a pour but de s’assurer que les applications et les solutions P2PE peuvent répondre aux exigences nécessaires à la protection des données de cartes de paiement. Pour ce qui est de la norme PCI PTS (Payment Card Industry PIN Transaction Security), c’est la norme de sécurité actuellement en vigueur pour les terminaux de paiement avec saisie du code PIN. Il existe aussi d’autres normes PCI, parmi lesquelles on peut citer : PCI-HSM (Payment Card Industry Host Security Module) pour la sécurisation des HSM utilisés dans le paiement électronique et PCI Card Production pour la sécurité des données lors de la fabrication et la personnalisation des cartes de paiement. Par ailleurs, Le 3DSecure a été mis en place pour sécuriser le paiement en ligne des clients et réduire la fraude commerçant [52]. Le concept de base consiste à lier le processus d’autorisation financière avec une authentification en ligne. Cette authentification est basée sur un modèle comportant 3 domaines qui sont : le commerçant et la banque qui recevra les fonds, la banque qui a délivré la carte de paiement et l’accepteur ou le point de service [53]. Le protocole 3DSecure permet de vérifier que la banque émettrice et le consommateur prennent part au procédé 3D avant d’autoriser un paiement en ligne. L’utilisation de 3DSecure comporte de nombreux avantages parmi lesquels on peut citer : l’authentification du porteur avant la validation de la transaction financière, la protection contre les risques de l’utilisation frauduleuse de cartes bancaires et la décharge du vendeur de la responsabilité concernant presque toutes les transactions frauduleuses ayant eu lieu sur son site.

Gestion des risques spécifiques à l’activité bancaire de l’UEMOA

Contexte

Au fil du temps, avec le développement et la complexité croissante des opérations bancaires et financières, la réglementation et le système de surveillance des établissements de crédit n’ont cessé de s’enrichir et de s’adapter à un domaine lui-même en constante évolution. Aussi, il n’est pas toujours aisé pour les dirigeants des établissements de crédit, dont les fonctions sont particulièrement exigeantes, de se tenir parfaitement et constamment informés de l’évolution et de l’état de la législation bancaire et des règles prudentielles, alors qu’il leur appartient de veiller à ce que l’ensemble de ces textes législatifs et réglementaires soit rigoureusement respecté par la banque ou l’établissement financier qu’ils dirigent. L’activité bancaire s’exerce dans un contexte d’uniformisation des pratiques et des règles, justifiée par l’unicité de l’espace monétaire [1]. La réglementation et la surveillance de son application relèvent de la compétence d’institutions ou d’organes communautaires, responsables de la politique monétaire et du crédit, de la réglementation de l’activité d’intermédiation bancaire, du contrôle du système bancaire, de la réglementation des Systèmes Financiers Décentralisés (SFD), de l’harmonisation du droit des affaires (OHADA) mais aussi de la réglementation de l’appel public à l’épargne et du marché financier.

Evolutions de la règlementation prudentielle

La réglementation prudentielle a considérablement évolué ces vingt dernières années sous l’impulsion des travaux du Comité de Bale. Les principales dates de l’´évolution de la réglementation sont les suivantes: Bâle I en 1988, Bâle II en 2008, et Bâle III en 2013. Les principes fondamentaux ont été conçus en étroite concertation avec plusieurs autorités de contrôle du monde entier. Leur publication constitue une nouvelle étape dans le renforcement de la coopération internationale entre autorités de surveillance et confirme l’audience mondiale du comité de Bâle sur le contrôle bancaire. L’élaboration de ces principes a par ailleurs associé le Fonds monétaire international et la Banque mondiale, qui ont intégré les préoccupations prudentielles dans leurs propres travaux sur la stabilité financière. Ces principes constituent ainsi une réponse aux attentes qui ont pour but de contribuer au renforcement de la stabilité du système financier mondial et d’aider les économies émergentes dans l’adaptation de leurs systèmes financiers et de leurs normes prudentielles. Ils couvrent ainsi l’agrément des banques, la réglementation prudentielle, les techniques de contrôle et les prérogatives des autorités de surveillance. Ils ont vocation à s’appliquer aux banques de tous les pays .

UNIVERSITÉ CHEIKH ANTA DIOP DE DAKAR |