- Saturday

- April 26th, 2025

- Ajouter un cours

Synthèse des natures des unités rencontrées Nous avons retenu des travaux instigateurs de Guiraud, de la TME ou encore de la submorphémique que deux signes (ou plus) pouvaient entretenir des rapports d’analogie formelle sans que, pour autant, le lieu de...

Proposition d’aménagement, vers une valorisation du site Réorganisation des flux Pour répondre aux enjeux de demain, concernant la place accordée aux piétons mais aussi pour régler le problème de circulation actuel engendré par la file d’attente du bac, quelques aménagements...

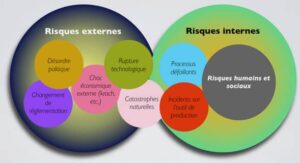

PRISE DE RISQUES INCERTITUDE ET RISQUE L’entrepreneur est confronté à l’incertitude qu’il contribue souvent à créer. L’incertitude peut-être définie comme « l’ensemble des évènements potentiels susceptibles de survenir, non probabilisables ».87 En innovant sur le marché, l’entrepreneur le déstabilise et...

Phase méthodologique 1 : Création du modèle Identification des états critiques de la tâche et des variables propres à chaque état Sur la base de l’étude de documents médicaux propres à l’urgence médicale et à la prise en charge du...

L’espace problématique Pour rester dans un cadre proche de notre réflexion théorique, nous avons décidé de faire porter nos efforts pratiques sur le terrain familier de la recherche scientifique, plus particulièrement celle qui se fait en sciences humaines, ainsi que...

L’intentionnalité de l’éclairage du contenu La possibilité même d’une réflexion sur la conception d’une séquence d’enseignement repose sur un point de vue essentiel : l’idée qu’un contenu de savoir puisse se présenter sous différents aspects selon la façon dont on...

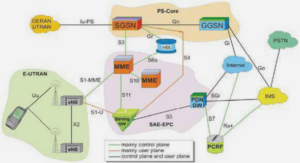

Vulnérabilités des réseaux mobiles Ad hoc A cause de leurs spécificités, de nouveaux types de vulnérabilités apparaissent dans les réseaux mobiles ad hoc. Ainsi, les noeuds sont exposés au vol car ils sont mobiles et la capacité de calcul est...

Comment sécuriser? Inutile de mettre une porte blindée si les murs de la maison sont en papier !!! Il n’existe pas une démarche universelle quant à la mise en place d’un schéma de sécurité fiable. Cela varie en fonction des...

Contexte des mesures compensatoires Les impacts liés aux aménagements réalisés sur le site de construction d’ITER à Cadarache ont été évalués et intégrés dans le dossier d’approbation des modalités de défrichements soumis au Ministre de l’Agriculture et de la Pêche...