Formation sécurité des systèmes d’exploitation, tutoriel & guide de travaux pratiques en pdf.

Les types d’attaque :

Les hackers utilisent plusieurs techniques d’attaques. Ces attaques peuvent être regroupées en trois familles différentes :

• Les attaques directes.

• Les attaques indirectes par rebond.

• Les attaques indirectes par réponses.

Nous allons voir en détail ces trois familles.

Les attaques directes

C’est la plus simple des attaques. Le hacker attaque directement sa victime à partir de son ordinateur. La plupart des « script kiddies » utilisent cette technique.

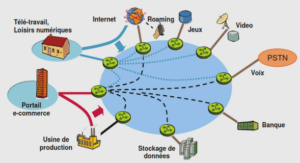

Les attaques indirectes par rebond

Cette attaque est très prisée des hackers. En effet, le rebond a deux avantages :

• Masquer l’identité (l’adresse IP) du hacker.

• Eventuellement, utiliser les ressources de l’ordinateur intermédiaire car il est plus puissant (CPU, bande passante…) pour attaquer.

Les attaques indirectes par réponse

Cette attaque est un dérivé de l’attaque par rebond. Elle offre les même avantages, du point de vue du hacker. Mais au lieu d’envoyer une attaque à l’ordinateur intermédiaire pour qu’il la répercute, l’attaquant va lui envoyer une requête. Et c’est cette réponse à la requête qui va être envoyée à l’ordinateur victime.

Profils et capacités des attaquants

Les attaquants peuvent être classés non-seulement par leurs connaissances (newbies, experts, etc…) mais également suivant leurs capacités d’attaques dans une situation bien définie. Ainsi, on dénombrera les capacités suivantes :

• transmission de messages sans capacité d’écoute (IP spoofing…)

• écoute et transmission de messages

• écoute et perturbation des communications (blocage de paquets, DoS et DDoS…)

• écoute, perturbation et transmissions de messages

• écoute et relai de messages (attaques type man-in-the-middle)

Une autre caractéristique des attaquants va être leur emprise uni-directionnelle ou bi-directionnelle sur les communications, du fait de la nature asymétrique de celles-ci. En effet, la plupart des canaux de transmissions sur Internet ou sur tout autre réseau hétérogène sont uni-directionnels et empruntent des chemins différents suivant les règles de routage. Ainsi, de nombreux protocoles de sécurité sont également unidirectionnels et il faut établir plusieurs canaux pour permettre un échange en « duplex ». Ces canaux qui sont au nombre de 2 minimum, sont la plupart du temps gérés de façon totalement indépendante par les protocole de sécurité. C’est le cas pour SSL/TLS mais également pour IPSec dont les associations de sécurité (SA) sont unidirectionnelles et indépendantes, chacune définissant son propre jeu de clés, algorithmes, etc…

Quels risques pour les données informatiques ?

Il existe différents types de risques pour les données d’une entreprise, les principaux sont :

les virus et programmes malveillants,

les emails frauduleux,

le piratage,

l’espionnage industriel,

la malversation,

la perte d’information confidentielles,

l’erreur de manipulation.

Mots de passes d’administration :

La gestion insuffisante des noms d’utilisateur et des mots de passe est un problème typique.

Les quatre règles de base à respecter pour les noms d’utilisateur et les mots de passe sont les suivantes :

1. Utiliser des mots de passe plus longs comprenant des nbrs ou des symboles.

2. Changer régulièrement les mots de passe.

3. Ne pas utiliser de mots de passe évidents.

4. Ne JAMAIS laisser les informations par défaut sur les équipements de réseau.

Protection des répertoires et fichiers :

Trois classes d’utilisateurs peuvent accéder aux fichiers et aux répertoires : propriétaire, groupe et autres utilisateurs. Pour chacune de ces classes d’utilisateurs, il existe trois types de droits d’accès : lecture, écriture et exécution. Utilisateurs et droits d’accès

Les trois classes d’utilisateurs sont :

• Propriétaire – en règle générale, la personne qui a créé le fichier.

• Groupe – les utilisateurs qui ont été regroupés par l’administrateur système. Par exemple, les

membres d’un service peuvent appartenir au même groupe.

• Autres – Tous les autres utilisateurs du système.

Enjeux et choix de support de sauvegarde

Que vous soyez un particulier ou une entreprise, une sauvegarde peut vous tirer d’affaire dans bien des cas.

Que vous soyez victime d’une attaque, d’un crash système, d’une défaillance matérielle, etc. seule une sauvegarde vous permettra de restaurer entièrement le système dans son état originel. Encore faut-il qu’elles soient bien faîtes !

1-introduction

2- Généralités sur la protection, But de sécurité

3- Différents risques d’attaque

6- Mots de passes d’administration

7- Protection des répertoires et fichiers

8- Enjeux et choix de support de sauvegarde

5-Conclusion