- Thursday

- August 1st, 2024

- Ajouter un cours

Travail à effectuer : L’installation du service IIS passe par les étapes suivantes : 1. cliquer dur Démarrer, Panneau de configuration, Ajout/Suppression de programmes. 2. Cliquez sur le bouton Ajouter/Supprimer des composants Windows pour démarrer l'Assistant Composants de Windows 3....

Indicateurs RAMS La fiabilité d’un système est l’aptitude de ce système à accomplir une fonction requise dans des conditions données, pendant une durée donnée. La fiabilité se mesure par la probabilité que le système accomplisse la fonction requise pendant l’intervalle...

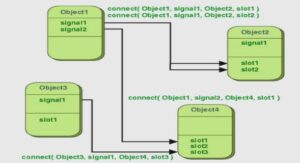

Intégration de la téléphonie dans les systèmes d’information La téléphonie sur IP (ToIP) est sans aucun doute l’application – après le Web et la messagerie – qui imposera l’infrastructure IP (Internet Protocol) comme le standard de transport de tout type...

L’objet de cette thèse est de proposer un codage conjoint source-canal de séquences vidéo pour la transmission sur des canaux sans fil. D’après le théorème de séparation de Shannon, l’optimisation d’un système de transmission passe par l’optimisation séparée du codeur...

Pendant les dernières années, le réseau cellulaire est devenu accessible presque partout. Pour compléter ce réseau cellulaire terrestre, plusieurs systèmes basés sur des satellites à basse orbite (LEO Low Earth Orbit) et moyenne orbite (MEO Medium Earth Orbit) ont été...

Le concept de système est utilisé dans de nombreux domaines. Ses emplois sont divers. Nous parlerons de système d’équations, de système d’exploitation, de système naturel, de système de base de données, de système de gestion, de système solaire ou encore...

Pourquoi la sécurité de la téléphonie Jusqu’aux années 1990, le secteur des télécommunications était dominé par les opérateurs de réseaux téléphoniques fixes, traditionnels, nationaux qui généralement monopolisaient le marché. Les équipements provenaient principalement de quelques rares fournisseurs. Le lien qui...

En raison de l’explosion du nombre de réseaux de communication sans fil de type très divers comme la téléphonie cellulaire, la géolocalisation ou des réseaux locaux, le spectre, qui est réglementé par des organismes gouvernementaux, est presque saturé dans les...

Les processeurs basés sur l’architecture ARM Les SoC ARM utilisent des processeurs basés sur l’architecture du même nom. Ces processeurs ont un jeu d’instructions réduit (Reduced Instruction Set Computers, RISC). Dans cette architecture, les CPU sont conçus pour exécuter un...