Affichage de 17–31 sur 31 résultats

-

Les mécanismes de sécurité informatique

Télécharger -

Les Rootkits

Télécharger -

Les systèmes temps réel

Télécharger -

Les types d’attaques informatique

Télécharger -

Lutter contre les attaques et le Hacking

Télécharger -

Mettre en place une politique de sécurité informatique

Télécharger -

Notion de cryptographie

Télécharger -

Politique et périmètre de sécurité du système d’information

Télécharger -

Pourquoi les systèmes sont vulnérables

Télécharger -

Présentation du master transmission de données et sécurité de l’information (TDSI)

Télécharger -

Problème de l’unicité de l’identification

Télécharger -

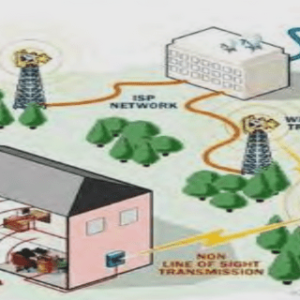

Risques liés aux réseaux WiFi

Télécharger -

Sécurité des réseaux wifi

Télécharger -

What is a Secure Site ?

Télécharger -

Wireless telephony WTA security requirements

Télécharger