Cours sécurisation des routeurs Cisco, tutoriel & guide de travaux pratiques architecture des routeurs Cisco en pdf.

Les routeurs Cisco

Introduction

Dans ce chapitre, nous allons décrire les procédures à suivre pour connecter et configurer les ordinateurs, les routeurs formant un réseau local Ethernet. Nous allons présenter les procédures de configuration de base des périphériques réseau Cisco. Ces procédures requièrent l‟utilisation du système d‟exploitation Cisco Inter network Operating System (IOS) et des fichiers de configuration connexes pour les périphériques intermédiaires. Il est essentiel que les administrateurs et les techniciens réseau comprennent le processus de configuration avec IOS. L‟organisation de ce chapitre est la suivante : dans la première partie la définition le rôle du système d‟exploitation Inter network Operating System (IOS), la deuxième partie présente les Vulnérabilités de routeur Cisco, enfin étudier le techniques d‟attaques réseaux.

Rappel sur un routeur

Un routeur est un élément intermédiaire dans un réseau informatique assurant le routage des paquets. Un routeur est chargé de recevoir sur une interface des données sous forme de paquets et de les renvoyer sur une autre en utilisant le meilleur chemin possible. Selon l‟adresse destination et l‟information contenue dans sa table de routage.

Architecture des routeurs Cisco

Tous Les routeurs Cisco ont une architecture interne qui peut être représenté par :

Figure 4 : Architecture interne d‟un routeur Cisco

Sécurisation des routeurs Cisco 15

Ils contiennent tous :

Une mémoire NVRam pour Ram non Volatile et sur laquelle l‟administrateur va stocker la configuration qu‟il aura mise dans le routeur. Elle contient également la configuration de l‟IOS,

Une carte mère qui est en général intégrée au châssis,

Une CPU qui est un microprocesseur Motorola avec un BIOS spécial nommé » I.O.S. » pour Internetwork Operating System,

Une mémoire RAM principale contenant le logiciel IOS, c‟est dans laquelle tout sera exécuté un peu à la manière d‟un simple ordinateur,

Une mémoire FLASH, également une mémoire non volatile sur laquelle on stocke la version courante de l‟IOS du routeur,

Une mémoire ROM non volatile et qui, quant à elle, contient les instructions de démarrage (bootstrap) et est utilisée pour des opérations de maintenance difficiles de routages, ARP, etc.), mais aussi tous les buffers utilisés par les cartes d‟entrée.

Les routeurs et leurs rôles le réseau des PME

Protéger le réseau avec le routeur

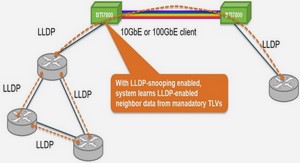

Les routeurs peuvent jouer un rôle dans la garantie de réseaux. Les routeurs exécutent beaucoup de travaux différents dans des réseaux modernes, mais pour cette discussion nous examinerons trois voies fondamentales pour lesquels les routeurs sont employés :

Routeurs Intérieurs

Un routeur intérieur transmet le trafic entre deux ou plusieurs réseaux locaux au sein d’une organisation ou une entreprise. Les réseaux connectés par un routeur intérieur partagent souvent la même politique de sécurité et le niveau de confiance entre eux est d’habitude haut. Des routeurs intérieurs peuvent imposer certaines restrictions sur le trafic envoyé entre les réseaux.

Figure.5: Routeur reliant les réseaux locaux

Sécurisation des routeurs Cisco 16

Routeurs Backbone

Un routeur Backbone ou un routeur extérieur est celui qui transmet le trafic entre les différents sites d‟une entreprise.

Le niveau de confiance entre les réseaux connectés par un routeur Backbone est d’habitude très bas. Généralement, les routeurs de backbone sont conçus et configurés pour acheminer le trafic aussi rapidement que possible, sans imposer de restrictions sur ce point.

Le principal objectif d‟un routeur backbone pour assuré la sécurité est de :

– Veiller à ce que la gestion et le fonctionnement du routeur sont réalisés uniquement par les parties autorisées.

– Protéger l‟intégrité des données acheminées on acheminant le trafic avec un protocole de routage, ou en se référant à une table de routage statique.

Figure 6 : Routeur externe reliant différents site

Routeurs frontaux

Un routeur frontal achemine le trafic entre le réseau de l‟entreprise et le réseau extérieurs. L’aspect clef d’un routeur de frontière est qu’il présente la partie intermédiaire entre les réseaux internes sécurisés d’une entreprise et des réseaux externes non sécurisés (par exemple l’Internet). Il peut aider à sécuriser le périmètre d’un réseau d’entreprise en appliquant des restrictions au trafic qu’il contrôle. Un routeur de frontière peut utiliser des protocoles d‟acheminement, ou il peut dépendre des routes statiques.

Figure 7 : routeur frontal relie un réseau interne à un réseau externe

Vulnérabilité des routeurs

Vu le rôle important qu‟assure le routeur pour garantir les réseaux, il est nécessaire d‟examiner de proche cet équipement pour découvrir ses vulnérabilités dans le but de limiter les menaces qui peuvent se présenter.

Les vulnérabilités d‟un routeur peuvent se présenter dans :

La configuration

Un routeur est semblable à beaucoup d’ordinateurs dans lesquels il y a beaucoup de services permis par défaut. Beaucoup de ces services sont inutiles et peuvent être utilisés par un attaquant pour la collecte d’informations ou pour l’exploitation. Comme les services SNMP .Parfois aussi les noms des utilisateurs et les mots de passe sont laissés par défaut.

Gestion du Routeur

Le contrôle de l’accès à un routeur par des administrateurs est une tâche importante.

Il y a deux types d’accès :

– L’accès local implique une connexion directe à un port de console sur le routeur avec un terminal ou un ordinateur portable,

–L’accès à distance implique généralement la permission Telnet ou des connexions SNMP au routeur à partir d‟un ordinateur sur le même sous-réseau ou un sous-réseau différent.

Pendant l’accès éloigné (à distance) tous les mots de passe Telnet ou les noms de communauté SNMP sont envoyés en clair sur le réseau, donc une écoute sur le réseau suffit pour les connaître.

Ainsi ces failles peuvent être à l‟origine des différentes attaques qui visent à prendre contrôle sur le routeur, ce qui veut dire prendre le contrôle sur l‟acheminement des données dans le réseau. Comme elle peut avoir un autre objectif celui d‟arrêter le service du routeur pour perturber le réseau.

InternetWork operating System IOS

IOS est l’acronyme de « Inter networks Operating System », soit, pour les anglophobes, « Système d’exploitation pour l’interconnexion de réseaux .Ce système est administrable en lignes de commandes, propres aux équipements de Cisco Systems.

Le rôle du système d’exploitation Inter network Operating System (IOS)

À l‟instar d‟un ordinateur personnel, un routeur ou un commutateur ne peut pas fonctionner sans système d‟exploitation. Sans système d‟exploitation, le matériel est

inopérant. Cisco IOS est le logiciel système des périphériques Cisco. Il s‟agit d‟une technologie centrale qui s‟étend à pratiquement tous les produits Cisco. Cisco IOS est exécuté par la plupart des périphériques Cisco, quels que soient leur taille et leur type. Ce logiciel est par exemple utilisé pour des routeurs, des commutateurs de réseau local, des petits points d‟accès sans fil, des grands routeurs dotés de douzaines d‟interfaces et bien d‟autres périphériques.

Figure 8 : Cisco IOS (Inter network Operating System)

Cisco IOS fournit aux périphériques les services réseau suivants :

fonctions de routage et de commutation de base,

accès fiable et sécurisé aux ressources en réseau,

évolutivité du réseau.

Les détails du fonctionnement de Cisco IOS varient d‟un périphérique à l‟autre selon le but et le jeu de fonctions de l‟appareil.

Pour accéder aux services fournis par IOS, vous utilisez généralement une interface de ligne de commande (ILC). Les fonctions accessibles à travers ILC varient selon la version de Cisco IOS et le type du périphérique.

Sécurisation des routeurs Cisco

Le fichier IOS proprement dit, dont la taille atteint plusieurs méga-octets, est stocké dans une zone de mémoire semi-permanente appelée Flash. La mémoire Flash assure un stockage non volatil. En d‟autres termes, cette mémoire conserve son contenu lorsque le périphérique n‟est plus sous tension. À la différence d‟une mémoire morte, toutefois, la mémoire Flash permet de modifier ou de recouvrir son contenu s‟il y a lieu.

Grâce à la mémoire Flash, il est possible de mettre IOS à niveau en installant de nouvelles versions ou de lui ajouter de nouvelles fonctions. Dans de nombreuses architectures de routeur, IOS est copié en mémoire vive à la mise sous tension du périphérique et il s‟exécute en mémoire vive. Cette fonction améliore les performances du périphérique.

Méthodes d’accès à Cisco IOS

Il y a plusieurs moyens d‟accéder à l‟environnement ILC. Les méthodes les plus répandues utilisent :

le port de console,

le protocole Telnet ou SSH,

le port AUX.

Figure 9 : Vue arrière du routeur Cisco : Les ports d‟accès

Port de console

Il est possible d‟accéder à l‟environnement ILC par une session console, également appelée ligne CTY. La console connecte directement un ordinateur ou un terminal au port de console du routeur ou du commutateur via une liaison série lente.

Le port de console est un port de gestion permettant un accès hors réseau à un routeur. Le port de console est accessible même si aucun service réseau n‟a été configuré sur le Sécurisation des routeurs Cisco 20.

périphérique. Le port de console est souvent utilisé pour accéder à un périphérique avant que les services réseau ne soient lancés ou lorsqu‟ils sont défaillants.

La console s‟utilise en particulier dans les circonstances suivantes :

– configuration initiale du périphérique réseau,

– procédures de reprise après sinistre et dépannage lorsque l‟accès distant est impossible,

– procédures de récupération des mots de passe.

Lorsqu‟un routeur est mis en service pour la première fois, ses paramètres réseau n‟ont pas été configurés. Le routeur ne peut donc pas communiquer via un réseau. Pour préparer le démarrage initial et la configuration du routeur, un ordinateur exécutant un logiciel d‟émulation de terminal est connecté au port de console du périphérique. Ainsi, il est possible d‟entrer au clavier de l‟ordinateur connecté les commandes de configuration du routeur.

S‟il est impossible d‟accéder à distance à un routeur pendant qu‟il fonctionne, une connexion à son port de console peut permettre à un ordinateur de déterminer l‟état du périphérique. Par défaut, la console transmet les messages de démarrage, de débogage et d‟erreur du périphérique.

Pour de nombreux périphériques IOS, l‟accès console ne requiert par défaut aucune forme de sécurité. Il convient toutefois de configurer un mot de passe pour la console afin d‟empêcher l‟accès non autorisé au périphérique. En cas de perte du mot de passe, un jeu de procédures spécial permet d‟accéder au périphérique sans mot de passe. Il est recommandé de placer le périphérique dans une pièce ou une armoire fermée à clé pour interdire l‟accès physique.

Telnet et SSH

Une autre méthode d‟accès distant à une session ILC consiste à établir une connexion Telnet avec le routeur. À la différence des connexions console, les sessions Telnet requièrent des services réseau actifs sur le périphérique. Le périphérique réseau doit avoir au moins une interface active configurée avec une adresse de couche 3, par exemple une adresse IPv4. Les périphériques Cisco IOS disposent d‟un processus serveur Telnet qui est lancé dès le démarrage du périphérique. IOS contient également un client Telnet.

Un hôte doté d‟un client Telnet peut accéder aux sessions vty en cours d‟exécution sur le périphérique Cisco. Pour des raisons de sécurité, IOS exige l‟emploi d‟un mot de passe dans la session Telnet en guise de méthode d‟authentification minimale. Les méthodes permettant de configurer les ouvertures de session et les mots de passe seront expliquées plus loin dans ce chapitre.

Introduction Générale

Chapitre1 : Présentation du cadre du projet et généralités sur la sécurité des réseaux

1. Présentation de l‟organisme d‟accueil, POLYGONE

2. Etude de l‟existant

3. Approches du travail

4. Les exigences de la sécurité des réseaux

5. Rappel sur le protocole TCP/IP

6. Menaces de sécurité courantes

Chapitre 2 : Les routeurs Cisco

1. Rappel sur un routeur

2. Les routeurs et leurs rôles le réseau des PME

3. Inter network operating System IOS

4. Configuration de base d‟un routeur Cisco

5. Etude des techniques d‟attaques réseaux

Chapitre 3 : Politique de sécurité

1. Environnement du Travail

2. Définition de la politique de sécurité du routeur

3. Application de la politique de sécurité

Conclusion Générale

Bibliographie et Nétographie

ANNEXES