Application du machine Learning en cyber-sécurité pour la détection de menace persistante

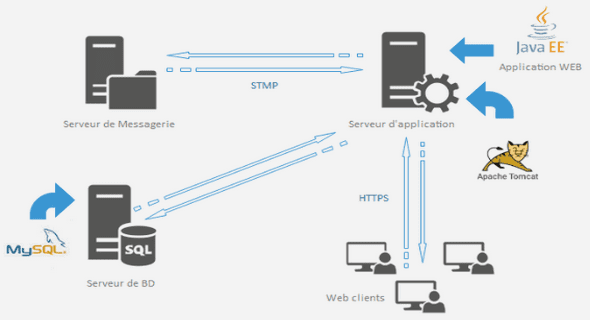

Un système d’information est un ensemble de ressources(personnel, logiciels, processus, données, matériels, équipements informatique et de télécommunication…) permettant la collecte, le stockage, la structuration, la modélisation, la gestion, la manipulation, l’analyse, le transport, l’échange et la diffusion des informations(textes, images, sons, vidéo…) au sein d’une organisation. Il ne doit donc pas ˆetre assimilé au système informatique qui n’en est qu’un sousensemble. Le système informatique constitue un support du SI qui prend en charge l’information numérisée et les traitements automatisés. Le système informatique est représentatif des moyens informatiques comme les logiciels et les matériels qui comprennent des outils comme le serveur, le logiciel informatique, les ordinateurs, etc.

Le rˆole d’un SI

L’apparition d’internet 1 a eu un impact fort sur l’évolution technique des SI et de ses enjeux. Aujourd’hui, il permet d’automatiser et de dématérialiser quasiment toutes les opérations incluses dans les activités ou procédures de notre vie. Il est aussi le véhicule des différents services, structurant ainsi les échanges en coordonnant les activités. Il permet de mener les actions suivantes sur l’information : – La collecte des données : ces informations proviennent d ’autres éléments du système internes ou externes. 1. ensemble d’équipements reliés entre eux pour échanger des informations mondial accessible au public, Mémoriser les données : elle fait référence `a la capacité dont fait preuve un système `a conserver, `a stocker des données(base de données, fichiers, historique, archivage) mais de pouvoir les restituer `a tout moment. – Traiter les données stockées : ce concept de traitement implique une transformation, réorganisation du stock des données pour une utilisation facile. Cette fonction permet donc de réduire la complexité de l’information et d’éviter la saturation des capacités de stockage. – Communiquer : c’est la fonction qui permet au système de diffuser `a l’environnement.

Qualité d’un SI

Un SI est un ensemble organiser de combinés qui répond `a des exigences précises d’acquisition, de traitement, de stockage ou de communication d’informations. Ainsi, les principales qualités d’un SI sont : • La disponibilité : le SI doit accéder `a des donnée en temps réel. • La fiabilité : le SI doit fournir des informations fiables et `a jour. • La rapidité et facilité d’accès : un SI doit mettre `a temps dans un délai court les informations ou résultats `a la disposition des utilisateurs. • La sécurité et confidentialité : un bon système d’information doit ˆetre capable d’assurer une sécurité pour les informations en son sein. • Pertinence : un SI doit ˆetre `a mesure de prendre en compte toutes les informations qui lui proviennent et analyser celles qui sont parasites et utiles pour enfin diffuser(résultat) avec une bonne précision. • Intégrité : Le système maintient les informations dans un état cohérent, Le SI doit savoir réagir `a des situations qui risquent de rendre les informations incohérentes.

Les menaces qui pesent sur les SI

L’actualité récente nous éclaire sur le contexte sécuritaire dégradant et sur les risques associés qui pèsent sur les SI. Selon un spécialiste, nous notons une hausse des violations de données de 33% par rapport `a 2018 [6]. Les menaces misent en lumière sont principalement sur les systèmes d’informatiques qui sont de plus en plus mal protégés ou de flux de données mal sécurisés proliférant ainsi les virus informatique, bots 2 et autres malwares (logiciel malveillant). Par ailleur, la mauvaise configuration dans la conception du système de stockage a rendu possible que des dossiers soient visibles par les moteurs de recherche. Le facteur humain joue un rˆole essentiel dans la sécurité. En effet, la négligence du personnel dans la protection des données entraˆınant une divulgation de données personnelles ou administratives. D’autre part, 2. un agent logiciel automatique ou semi-automatique qui interagit avec des serveurs informatiques. Un bot se connecte et interagit avec le serveur comme un programme client utilisé par un humain, d’o`u le terme « bot », qui est la contraction par aphérèse de « robot ». la perte d’exploitation 3 suite `a un dommage occasionnent un arrˆet partiel ou total de l’activité. Les causes d’un tel sinistre peuvent ˆetre diverses : erreur de manipulation, acte de malveillance, coupure `a l’électricité( destiné `a élaborer, traiter, stocker, acheminer ou présenter de l’information)… Des dégˆats supplémentaires comme, la restitution des données, ou encore le remplacement des matériels peuvent s’ajouter aux dommages matériels.

Cryptologie

Les communications ont toujours constitué un aspect important dans l’acquisition de nouvelles connaissances et l’essor de l’humanité. Le besoin d’ˆetre en mesure d’envoyer un message de fa¸con sécuritaire est probablement aussi ancien que les communications elles-mˆemes. D’un point de vue historique, c’est lors des conflits entre nations que ce besoin a été le plus vif. Ce qui donna naissance `a la science que nous appelons cryptologie. La cryptologie est un art ancien et une science nouvelle appelée science du secret, que depuis les années 70. Et pourtant, cette science est plus que jamais d’actualité. Transmettre des données confidentielle de fa¸con sécurisée et efficace est devenu une nécessité incontournable de notre siècle. Elle a pour objet de concevoir et d’analyser les mécanismes permettant d’assurer : . l’authentification ou l’authentification forte d’un message : l’assurance qu’un individu est bien l’auteur du message chiffré ; . la non-répudiation est le fait de s’assurer qu’un contrat ne peut ˆetre remis en cause par l’une des parties ; . l’intégrité : on peut vérifier que le message n’a pas été manipulé sans autorisation ou par erreur ; . la confidentialité : est de garder secret le contenu de l’information. . la signature electronique : permettant de garantir l’intégrité d’un document électronique et d’en authentifier l’auteur. Elle englobe la cryptographie et la cryptanalyse.

La cryptographie

Définition La cryptographie est une des disciplines de la cryptologie, qui permet de protéger des messages au moyen de secrets ou clés. Elle comprend l’ensemble des méthodes 3. préjudice matériel (incendie, inondation, bris de machine, etc.). de protection d’une information qui sert `a garantir la confidentialité lors des communications ou de stockage. Mais elle a également d’autres objectifs de sécurité, tels que l’intégrité afin d’assurer que les informations n’ont pas été modifiées et l’authentification pour garantir l’origine. Elle a pour but de rendre illisible (inintelligible) une information (message) et se distingue de la stéganographie. La stéganographie est l’art de la dissimulation. Elle fait passer inaper¸cu un message dans un autre message. En cryptographie, lorsque deux personnes (un émetteur et un receveur) désirent communiquer sur un canal de transmission public, l’émetteur doit transformer le message clair en un message équivalent, appelé message chiffré, avant de l’envoyer dans le canal de transmission. On appelle chiffrement, l’opération consistant `a transformer un message clair en un message chiffré [2], déchiffrement, l’opération inverse. Le chiffrement et le déchiffrement se font `a l’aide de secrets c’est-`a-dire des clés. Il existe deux types de chiffrement qui sont : – chiffrement asymétrique : suppose que le destinataire est muni d’une paire de clés (clé privée, clé publique) et qu’il a fait en sorte que les émetteurs potentiels aient accès `a sa clé publique. Dans ce cas, l’émetteur utilise la clé publique du destinataire pour chiffrer le message tandis que le destinataire utilise sa clé privée pour le déchiffrer. – chiffrement symétrique : permet de chiffrer et de déchiffrer un contenu avec la mˆeme clé, appelée alors la « clé secrète ». Le chiffrement symétrique est particulièrement rapide mais nécessite que l’émetteur et le destinataire se mettent d’accord sur une clé secrète commune. Crypto-systèmes Un crypto-système ou système de chiffrement un ensemble composé d’algorithmes cryptographiques et de tous les textes en clair, textes chiffrés et clés possibles. ”C’est la donnée du quintuplet ρ = { X, Y, K, E, D }, ρ 6= ∅ avec : X = ensemble fini des messages clairs Y = ensemble fini des messages chiffrés K = ensemble des clefs utilisées E = ensemble des fonctions de chiffrement D = ensemble des fonction de dechiffrement” [2]. Il existe différents types de crypto-systèmes qui sont : crypto-systèmes symétriques ou a clefs secrétés, crypto-systèmes asymétriques ou a clefs publiques et cryptosystèmes hybrides. 1. Système de chiffrement symétrique C’est la plus ancienne forme de chiffrement. Elle permet `a la fois de chiffrer et de déchiffrer des messages.Ils reposent sur le principe de clé unique appelée clé secrète : les clés pour le chiffrement et le déchiffrement sont identiques. Comme exemple d’un tel système nous avons le Système de chiffrement asymétrique Le crypto-système asymétrique est un domaine de la cryptographie o`u il existe une distinction entre des données publiques et privées. Le but est de garantir la confidentialité d’une donnée. Par convention, on appelle la clef de déchiffrement la clef privée et la clef de chiffrement la clef publique, mais la connaissance de la clef publique ne permet pas d’en déduire la clé privée. De ce fait, il est possible de publier la clef publique. Ce système permet deux choses majeures : – chiffrer le message `a envoyer : l’expéditeur utilise la clef publique du destinataire pour coder son message. Le destinataire utilise sa clef privée pour décoder le message de l’expéditeur, garantissant la confidentialité du contenu ; – s’assurer de l’authenticité de l’expéditeur : L’expéditeur utilise sa clef privée pour coder un message que le destinataire peut décoder avec la clef publique de l’expéditeur ; c’est le mécanisme utilisé par la signature numérique pour authentifier l’auteur d’un message. Comme exemple d’un tel système nous avons RSA (chiffrement et signature), DSA (signature), Protocole d’échange de clés Diffie-Hellman (échange de clé) … 3. Crypto-systèmes hybride Le crypto-système hybride fait appel aux deux grandes familles de systèmes cryptographiques : asymétrique et symétrique. Les logiciels comme PGP et GnuPG reposent sur ce concept qui permet de combiner les avantages des deux systèmes. 2019-2020 Kouassi Adja Fatou Elisabeth

SYSTEMES D’INFORMATIONS

CRYPTOLOGIE

Figure 1.2 – Illustration d’un exemple de crypto-système asymétrique [25] Rˆole de la cryptographie La cryptographie joue un rˆole essentiel dans les systèmes numériques modernes. Les méthodes cryptographiques permettent : – le chiffrement et le déchiffrement des messages envoyés sur les réseaux de communication numériques ; – de protéger les réseaux informatiques contrˆolant les infrastructures capitales d’un pays, comme les hˆopitaux, les aéroports ou les systèmes de défense et les données confidentielles de nos entreprises ; – prévenir les crimes et non pas `a les dissimuler ou `a les encourager… 1.2.2 La cryptanalyse C’est l’ensemble des techniques permettant de retrouver un message en clair `a partir du message chiffré, sans avoir la clé de déchiffrement. Par exemple, la force brute est une des ces techniques. On y trouve toutes les attaques permettant de casser des méthodes de chiffrement, ce qui permet aux chercheurs en cryptographie de valider si les algorithmes sont solides ou non. Parmi les méthodes, on peut trouver : – L’analyse fréquentielle ; – L’analyse par mot probable ; – L’analyse par méthode auxiliaire.

1 SYSTEMES D’INFORMATIONS |