- Wednesday

- May 1st, 2024

- Ajouter un cours

Cours sécurité informatique une introduction à la cryptographie, tutoriel & guide de travaux pratiques en pdf. Les menaces Les menaces accidentelles : Les menaces accidentelles ne supposent aucune préméditation. Dans cette catégorie, sont repris les bugs logiciels, les pannes matérielles,...

Rapport de stage introduction sur la cryptographie, tutoriel & guide de travaux pratiques en pdf. Deux méthodes pour chiffrer en clé secrète Les deux méthodes les plus usitées en cryptographie à clé secrète sont le chiffrement à flot et le...

Protocoles théoriques de cryptographie quantique avec des états cohérents Introduction à la cryptographie quantique La cryptographie quantique utilise les propriétés quantiques de la lumière pour protéger efficacement la transmission d’un message secret. En tentant d’obtenir des informations sur un signal...

Cryptographie et Machine Quantique Concepts mathématiques sur les codes correcteurs d’erreurs Dans ce Chapitre nous proposons des concepts mathématiques sur les codes correcteurs des erreurs. Nous commençons par des motivations et un rappel. Ensuite nous passons aux codes correcteurs des...

Courbes elliptiques, Cryptographie à clés publiques et Protocoles d’échange de clés Courbes elliptiques Généralités sur les courbes elliptiques Introduites par Miller et Koblitz [25, 32] en 1987, les courbes elliptiques connaissent un essor considérable depuis leur utilisation dans la cryptographie....

Suites Multiplexées et Applications en Cryptographie Suites Récurrentes Linéaires et applications en cryptographie Suites r écurrentes linéaires sur un corps fini Ce chapitrr contient csscnticllrment drs rappels de résultat~. de notations sur les corps finis et les suites récurrentes linéaires...

ENTIERS DUAUX ET CRYPTOGRAPHIE A CLE PUBLIQUE Chiffrement ElGamal L’algorithme El Gamal, a été développé par Taher ElGamal en 1984. Il n’est pas breveté et peut être utilisé librement. Introduisons d’abord le problème du logarithme discret Soit G un groupe...

CRYPTOGRAPHIE APPLIQUEE A LA TELEVISION A PEAGE GENERALITES SUR LA TELEVISION NUMERIQUE Introduction Avec l’avènement de la télévision numérique, l’environnement technologique n’a cessé d’évoluer, à commencer par le traitement des images en flux de données numériques. Ces flux contiennent un...

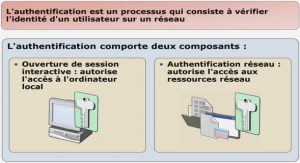

Alice in cryptoland I will tell you a typical day for Alice. To go to work, Alice takes public transport using her electronic pass. Upon arriving at work, she opens her office’s door with her identification badge. After saying hello...