- Sunday

- August 25th, 2024

- Ajouter un cours

Les attaques Le Hacking Qu'est-ce que c'est ? Le but du hacking Le hacking légal Les types d'attaques Introduction Les attaques directes Les attaques indirectes par rebond Les attaques indirectes par réponse Conclusion L'attaque +++ATHZero Qu'est-ce que c'est ? Conséquences...

Table des matières: La sécurité informatique lutter contre Les attaques et le Hacking Les attaques Le Hacking Qu'est-ce que c'est ? Le but du hacking Le hacking légal Les types d'attaques Introduction Les attaques directes Les attaques indirectes par rebond...

Lancer son business en ligne Trouvez un besoin et comblez-le La plupart des débutants commettent l'erreur de rechercher d'abord un produit, puis un marché. Pour augmenter vos chances de succès, commencez par un marché. L'astuce consiste à trouver un groupe...

L’accessibilité prototypée procédures, collaborations et démonstration Cadres et sujets du concours d’innovation Faire produire des innovations utiles : cadrages et procédures Alors que la salle était à peu près remplie, Nadège et Léa, fondatrices et consultantes de l’agence FivebyFive ont...

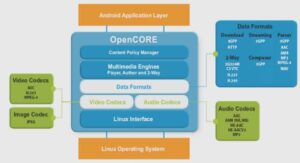

Cisco IOS Threat Defense Features This chapter explores the advantages, concepts, and strategy behind the Cisco IOS Firewall offerings. Using a layered device as part of the overall security strategy allows the administrator great flexibility in access control. Using a...

Le numérique au travail : mythes de rupture et mécaniques de récupération L’influence contre-culturelle un levier de communication On l’a vu l’émergence d’Internet a eu lieu dans un contexte particulier qui donne aux imaginaires portés par le média une forme...

L’inondation comme risque : savoirs experts, négociations, arrangements Penser la notion de risque dans le domaine de l’aménagement « La science sociale est donc une construction sociale d’une construction sociale. Il y a dans l’objet même, c’est-à-dire dans la réalité...

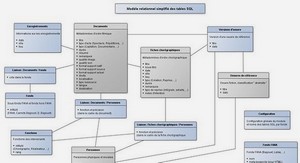

Atteintes aux données informatisées Quiconque aura intercepté ou tenté d’intercepter frauduleusement par des moyens techniques des données informatisées lors de leur transmission non publique à destination, en provenance ou à l’intérieur d’un système informatique, sera puni d’un emprisonnement d‘un (1)...

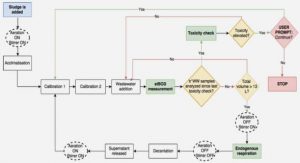

ETUDE ET MISE EN PLACE DU FAILOVER DE PARE-FEU Pourquoi protéger notre système d'information ? La dépendance de tout établissement ou entreprise à son système d‟information, impose aux décideurs à chercher a bien sécurise leur S.I. Les attaques sur les...