Extrait du cours protection des systèmes d’informations

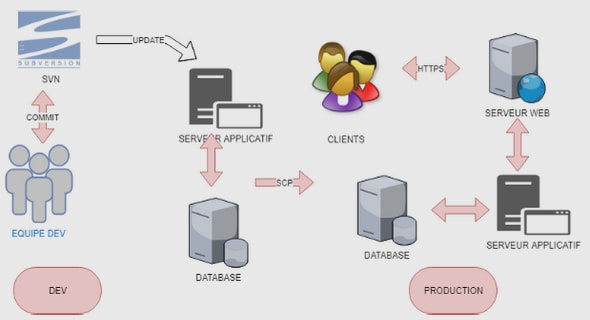

Les techniques

• Protection des données contre leur destruction accidentelle ou intentionnelles

–sauvegardes

–disques miroirs

• Protection contre les accès non autorisés venant de l’extérieur ou de l’intérieur

–filtres IP sur équipements de routage (ACL Cisco)

–wrappers (tcp_wrappers, TIS)

–pare-feux

–chiffrage (mécanismes d’authentification, données en transit)

Les filtres sur les routeurs d’entrée (1)

• Le routeur d’entrée analyse chaque paquet et filtre le paquet en fonction de critères comme :

–les adresses sources ou destinations

–les ports sources et destinations

–le paquet est une demande de connexion

• L’administrateur définit des listes de contrôles (Access Control Lists) combinant ces critères. A chaque combinaison il associe le paramètre

(permettre/interdire)

Les filtres sur les routeurs d’entrée (2)

• La stratégie : tout ce qui n’est pas explicitement autorisé est interdit

–autorise l’accès à un service (messagerie, WWW, FTP, etc.) que pour les machines qui réalisent effectivement le service pour l’extérieur du site

Les filtres sur les routeurs d’entrée (3)

• Dans le sens extérieur vers l’intérieur :

–autoriser les connexions vers les serveurs de communication (messagerie, WWW, serveurs FTP)

–interdire les accès (ping) vers l’adresse de broadcast

–interdire certaines options d’IP (source route par exemple)

–interdire les accès provenant de l’extérieur et à destination de 127.0.0.1 et des réseaux internes

• Dans le sens intérieur vers extérieur, deux options :

–tout permettre

–ne permettre que l’accès depuis des serveurs « proxy » et obliger l’utilisateur à transiter par ces proxys

………

![]() Si le lien ne fonctionne pas correctement, veuillez nous contacter (mentionner le lien dans votre message)

Si le lien ne fonctionne pas correctement, veuillez nous contacter (mentionner le lien dans votre message)

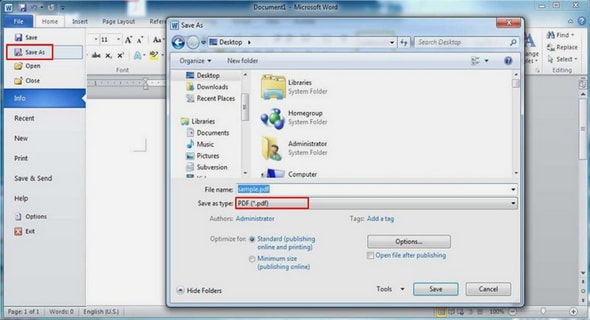

Cours gratuit: Protection des systèmes d’informations (171 KO) (Cours PDF)

![]()