La Stéganographie

La Stéganographie est issue du mot grec « steganos » signifiant je couvre et du mot « graphia » signifiant écriture qui se traduit littéralement par écriture cachée. Elle est née àpeu près au même moment que la cryptographie.

En ce temps, la sténographie était un moyen de communication entre les chefs de guerre qui passaient des messages par le biais des esclaves. Le principe était simple, ils tatouaient le message sur le crane des esclaves et laissaient repousser les cheveux. Pour lire le message, le destinataire n’avait qu’à tondre le crâne de l’esclave.

De nos jours, la stéganographie consiste à dissimuler un message secondaire dans un message primaire. Le message primaire peut être exploité par tous tandis que le message secondaire n’est lisible que par celui qui lui est prédestiné.

La différence avec le tatouage c’est que l’existence d’un message doit être restée secrète tandis qu’en tatouage le message doit rester caché mais sa présence peut être connue.

Le tatouage de documents

Le tatouage de documents numériques a commencé avec Hol et al en 1988. Ils ont proposé une méthode permettant d’insérer un code d’identification dans un signal audio.

Cette même année, Komatsu et al ont utilisé le mot tatouage pour la première fois : digital watermarking en anglais. Ce n’est que quelques années plus tard que cette discipline a connu son plein essor.

D’autre part, plusieurs organisations, avec cet essor, ont commencé à considérer le tatouage comme faisant partie de leur standard. La conférence SPIE a organisé en 1999 une conférence intitulée « Security and watermarking of multimédia contents ».

De son côté, la compagnie Adobe a inclut le tatouage dans son célèbre logiciel de traitement d’images Photoshop. Le « copy protection technicalworking group » à essayer le tatouage pour protéger le format DVD.

« Secure Digital Music Initiative » a fait du tatouage son principal système de protection musicale.

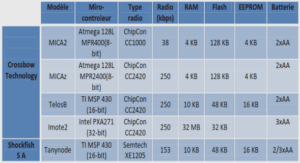

L’organisation internationale pour la standardisation (ISO) s’est aussi intéressée au tatouage pour inclure cette fonctionnalité aux standards MPEG-4, MPEG-7 et même avec le MPEG-21. Depuis quelques années, de nombreuses start-up ont commencé à commercialiser leurs techniques de tatouage numérique dont voici quelques extraits :

Cet intérêt soudain du tatouage montre l’ampleur de la valeur commerciale de cette discipline dans le monde du multimédia, la numérisation et l’internet qui sont devenues des éléments incontournable du la vie du grand publique.

Les problèmes et faiblesses du watermarking

La loi et les copyrights numériques

La loi dans les textes

L’organisation Mondiale de la propriété Intellectuelle rassemblant 171 états le 17 avril 2000, a trouvéun consensus sur la protection juridique des documents numériques. Le 20 décembre 1996, un traité entrant dans le cadre de la convention de Berne révisée le 2 mars 1997 et sur le droit d’auteurest signé. L’article 12 cité dans [1] traite des “informations relatives aux régimes des droits d’auteur de documents sous forme électronique”.

Le deuxième point de l’article attribut implicitement au tatouage un cadre légal et permettantd’être utilisé pour des problèmes de droits de propriété [1].

Précisons que l’utilisation de watermark n’étant pas encore très répandue et ne faisant pas preuve d’une grande ancienneté, aucun procès à ce jour n’a utilisé ces méthodes pour prouver la propriété de documents. La loi reste implicite et peu précise concernant l’utilisation du watermark. Ainsi, les années avenir pourront démontrer la nécessité de nouveaux textes de lois concernant la propriété de documents numériques et les techniques reconnues telles que le tatouage.

Une organisation : la WIPO

Les problèmes de propriété d’originaux sont au cœur des débats sur les copyrights. Les watermarks ont été créé pour éviter et détecter les utilisations frauduleuses de reproductions et leur distribution. C’est en 1996 que la World Intellectual Property Organization organise une conférence ayant pour but la révision de la convention de Berne sur la protection de la littérature et du travail des artistes. Deux traités sont alors signés : le WCT, Wipo Copyright Treaty, et leWIPO Performances and Phonograms Treaty. Les articles 11 et 12 du WCT, cernent le problème des copyrights mieux qu’aucunes lois ou traité existant. Ils définissent un cadre légal auwatermarking. Ainsi une signature tatouée sur un support ne peut être supprimé, altéré ou distribué sans autorisation [3].

La contradiction robustesse-imperceptibilité

Le problème majeur du tatouage tel qu’il est vu aujourd’hui est qu’il se base sur deux notions contradictoires, à savoir la robustesse et l’imperceptibilité.

En effet, si on sait que l’on peut modifier telle ou telle zone de l’image sans trop l’altérer, rien n’empêche un pirate de modifier les données là où le watermark est inséré. Un premier schéma de tatouage dans le domaine audio a été donné :

En calculant un masque fréquentiel d’audibilité, toutes les fréquences qui ont une puissance inférieure au masque sont considérées comme inaudibles.

On va remplacer cette fréquence inaudible par des fréquences composantes du watermark.

La puissance des fréquences du watermark devant toujours être inférieures au masque fréquentiel (contrainte d’imperceptibilité).

Pour détruire le watermark, il suffit alors de faire exactement la même chose que pour l’insérer, on calcule le masque, on peut alors localiser les fréquences du watermark, et on peut les enlever puisqu’elles sont inaudibles.

Si on peut modifier un média sans le détériorer alors n’importe qui peut le faire. La tendance aujourd’hui est de ne modifier que certaines parties de l’image choisie de façon aléatoire de façon que le pirate ne puisse pas retrouver la marque.

Ce n’est finalement pas le système de marquage en lui-même qui est robuste, mais le fait qu’il soit inséré on ne sait trop où qui le rend difficilement attaquable, il faudrait attaquer toute l’image pourêtre sûr de le détériorer.

La robustesse du watermark est plus ou moins difficile à obtenir suivant la détection que l’on veut.

Pour une transmission d’un flux de données, la robustesse est difficile à obtenir :

Si on met 64 bits dans un média, il faut pouvoir retrouver ces bits après différentes attaques.

Pour une détection binaire, on cherche juste à savoir si la marque est présente ou non.

Cela se traduit par des pics de corrélation, plus ou moins importants suivant la dégradation de la marque par les attaques.

Globalement, dans les documents que l’on trouve aujourd’hui sur le sujet, la plupart des techniques se limitent à une détection binaire du watermark.

Enfin, signalons que la robustesse est dépendante de l’application que l’on veut faire du tatouage.

Même s’il semble un peu utopique de trouver une méthode de schéma robuste pour la protection des droits d’auteurs, d’autres applications sont plus souples au niveau de cette contrainte de robustesse.

Dans l’authentification de document, la marque doit être dégradée en cas de manipulation. De même pour la transmission d’informations, les données insérées ne sont pas sensibles et ne sontpas vraiment susceptibles d’être attaquées.

Ces applications semblent plus réalisables, on se concentre essentiellement sur l’imperceptibilité de la marque. On peut aussi utiliser le tatouage pour évaluer la dégradation subit par une image au cours d’une transmission, la dégradation de la marque doit alors être corrélée avec celle de l’image.

Le watermarking aujourd’hui

Le tatouage d’images, de flux audio, de signaux en général n’est pas répandu dans les produits de grande consommation. Pourtant, de plus en plus d’artistes s’y intéressent. L’armée estconsommatrice de transferts d’informations sécurisés. Les institutions sont intéressées par la protection de documents. Cette synthèse non-exhaustive montre que le tatouage vient au goût du jour.

A l’instar de tout nouveau procédé, ces techniques ont leurs inconvénients. Ainsi, Comme il est expliqué dans [1], la détection d’un marquage à fort coefficient d’imperceptibilité peut être difficile à détecter.

Patrick Bas remarque que la détection par comparaison entre le signal tatoué et celui non-tatoué implique de doubler le montant des données à stocker.

Les problèmes relatifs à la localisation du tatouage lors de sa recherche favorisent le tatouage aveugle. Ce dernier facilitant la recherche de la marque.

Par contre, un tatouage non aveugle donne de meilleures performances, une meilleure robustesse.

Pour la preuve de propriété devant un tribunal par exemple, un système non-aveugle sera particulièrement approprié.

Le temps n’étant pas un problème dans ce genre d’affaires, le résultat de l’expertise pourra n’être délivré qu’après plusieurs jours.

Principes du tatouage de documents numériques

Le schéma 1.01 nous montre le dispositif générique d’un système de tatouage. Le principe de tatouage peut de se décomposer en deux étapes fondamentales.

La phase de détection

La phase de détection est la phase qui permet de retrouver la signature insérée. Entre la phase d’insertion et la phase de détection, l’mage tatouée peut subir des modifications bien qu’elles soient volontaires ou non.

Le processus de détection peut prendre plusieurs formes selon le processus d’insertion :

Les schémas non aveugles : la phase de détection est dite non-aveugle si l’image originale et la clé secrète sont nécessaires lors de la détection.

Les schémas semi-aveugles : elle est dite semi-aveugle si elle n’utilise pas l’image originale mais se base que sur quelque caractéristique de cette dernière.

Les schémas aveugles : ici l’image originale n’est pas disponible pendant la phase de détection. Si la clé, elle aussi est absente la détection est dite à clé publique.

Les schémas symétriques : la détection peut se faire comme en détection aveugle, ces algorithmes utilisent la même clé pour la phase d’insertion et la phase de détection.

les schémas asymétriques : la détection se fait aussi en aveugle mais la clé pour la phase de détection n’est pas la même que celle de l’insertion.

Espace d’insertion

L’espace d’insertion est un point majeur dans l’algorithme de tatouage pour marquer les supports multimédia. Nous allons dans cette section, exposer différentes approches utilisées en tatouages.

Domaine spatial

C’est la méthode de tatouage le plus évident. Il consiste à insérer l’information directement dans le domaine spatial. Cette insertion fait varier la valeur des pixels.

Tatouage par modification des LSB

La valeur de la ou des composantes de l’image sont généralement codées sur 256, soit 28 niveaux.

Chaque pixel est donc codé sur 8 bits. La méthode de tatouage du LSB de chaque pixel consiste à forcer son poids faible à 0 ou à 1, suivant la valeur du bit de la séquence contenu dans la marque.

Cette méthode garantit :

D’une part, en insérant les données d’authentification directement aux niveaux des LSB de l’image, une distorsion visuelle minime, quasi imperceptible par l’œil humain.

D’autre part, elle a l’avantage d’être simple, rapide et sensible à la moindre modification de l’image.

Moyenne de blocks

L’image est divisée en blocs de pixels. La moyenne de ces blocs est incrémentée pour coder un « 0 » et décrémentée pour coder un « 1 » ou vice versa. Ce code est dit bidirectionnel. Il est aussi possible d’incrémenter la moyenne d’un bloc (4 ou 8 connexité) pour coder un « 1 » et la laisser inchangé pour coder un « 0 ». Ce code est alors dit unidirectionnel. L’emplacement des blocs dans l’image peut être fixe ou déterminée par une clé secrète. La détection nécessite l’image originale non tatouée à laquelle est soustraite l’image tatouée

Etalement de spectre

L’utilisation de cette méthode permet principalement de rendre la marque robuste au bruit, ainsi qu’à l’application d’un filtre linéaire ou à la compression. Pour réaliser l’étalement de spectre d’un message L = {0 ; 1}, il suffit de lui appliquer une modulation de fréquence à l’aide d’une séquence pseudo-aléatoire Sb. par exemple, si Sb= [1 0 1], L= [1 0 0], alors la marque M est M : [1 0 1 0 1 0 1]. Le spectre du message L est basse fréquence, tandis que celui de M est à large bande : le spectre du message L a été étalé. C’est la marque M qui sera cachée dans le document à protéger.

Pour retrouver le message LD, la mesure de la corrélation entre chaque partie du signal tatoué et de la porteuse donnera une réponse positive dans le cas d’un bit 1 et une réponse négative dans lecas d’un bit 0. En réalisant autant d’opérations de mesure de corrélation qu’il y a de segments dans la marque MD, le message binaire est alors reformé pour obtenir LD.

La marque est particulièrement résistante face au bruit, au filtrage linéaire et à la compression, puisque le contenu fréquentiel de la signature est présent dans toute la bande fréquentielle.

Tatouage dans le domaine DCT

De nombreuses méthodes ont été développées à partir des connaissances acquises auparavant en codage de source. Les auteurs de ces méthodes espèrent ainsi en travaillant dans le domaine DCT :

anticiper et prévenir au moins les attaques liées à une compression JPEG.

Ils espèrent également pouvoir travailler plus rapidement en couplant le tatouage d’images avec le codage de source.

En d’autres termes, le tatouage est réalisé directement sur le flux compresse. Le dernier point opérant en faveur d’un tatouage dans le domaine DCT est qu’il est possible de bénéficier, au moins en partie, des études psycho-visuelles déjà menées en codage de source pour gérer les problèmes de visibilité.

La transformée DCT d’un signal et son inverse sont données respectivement par les relations suivantes :

Tatouage dans le domaine de la transformée en ondelettes ou DWT

La recherche sur la perception humaine indique que la rétine de l’œil coupe l’image en plusieurs canaux de fréquence. Les signaux dans ces canaux sont traités indépendamment. De même, dans une décomposition de multi-résolution, l’image est séparée dans des bandes de largeur de bandeapproximativement égale sur une échelle logarithmique. On s’attend à ce donc que l’utilisation de la transformée en ondelette discrète qui permettra le traitement indépendant des composantsrésultants sans interaction perceptible significative entre eux, et par conséquent rend le processus d’insertion imperceptible plus efficace.

Pour cette raison, la décomposition en ondelette est généralement employée pour la fusion des images. Puisque le tatouage numérique comporte le fusionnement d’un watermark a un signal hôte, il suit que les ondelettes sont attrayantes pour le tatouage des images. La théorie des ondelettes est commune à celle des bancs de filtres. L’idée est de séparer le signal original en plusieurs bandes de fréquences (basse-fréquence et haute-fréquence), pour mieux le compacter et le transmettre. La partie passe-bas donne une représentation compactée de l’image initiale. Cette partie passe-bas peut être décomposée plusieurs fois et ces décompositions successives correspondent aux échelles de décomposition. Pour reconstruire le signal, il faut rassembler ces diverses bandes.