Mise en Oeuvre du NAC pour la Sécurisation d’un Réseau Local

LES PRINCIPES DU NAC

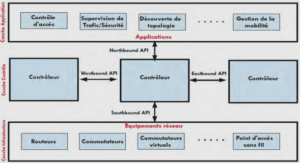

Le NAC (Network Access Control) n’est pas une technique ou une architecture, le NAC est plus Proche d’un concept, d’une solution. Il est censé répondre à la mise en oeuvre de certaines parties de la politique de sécurité concernant l’accès au réseau local (filaire, sans-fil ou VPN), dont principalement : — l’identification et l’authentification des utilisateurs ; — l’évaluation du niveau de sécurité des systèmes se connectant ; — la gestion des « invités » ; — le contrôle de l’activité ; — et parfois la détection d’intrusion. 2.2 LES COMPOSANTS D’UNE ARCHITECTURE NAC 2.2.1 Le système d’extrémité (Endpoints) Il s’agit de l’élément de base qui est constitué par la machine physique qui souhaite accéder à des ressources C’est à partir de ce composant (poste de travail, imprimante, téléphone, etc.) que les informations relatives à l’authentification et à la conformité doivent être récupérées, aussi bien à la demande de connexion que de manière régulière durant la connexion.

Identification et authentification

Afin de connaître l’identité d’une entité (personne, ordinateur . . .) et, dans certains cas, valider l’authenticité de cette identification, plusieurs méthodes sont disponibles. Utilisation de l’adresse MAC Ici, seule l’adresse MAC du système d’extrémité est utilisée pour l’identification. C’est un moyen facile à mettre en oeuvre, par exemple avec l’utilisation des requêtes DHCP. Il nécessite néanmoins la mise en place d’une base renseignée de toutes les adresses MAC autorisées à se connecter sur le réseau. Cette technique ne protège pas de l’usurpation d’identité, en forgeant son adresse MAC un utilisateur pourrait se faire passer pour une imprimante. Des techniques de prise d’empreinte du système d’exploitation peuvent limiter ce problème en associant et en vérifiant ces informations liées aux adresses MAC de la base. Portail Web L’authentification à l’aide d’une page Web sécurisée (https), tels les portails captifs, a l’avantage d’être accessible à tous les utilisateurs possédant un navigateur Web. En revanche, cette solution n’est pas envisageable pour les autres systèmes d’extrémité, les imprimantes par exemple. 802.1X Le standard 802.1X (Port Based Network Access Control) est un mécanisme d’authentification utilisé au moment de l’accès au réseau. Basé sur EAP, son principe repose sur des échanges sécurisés entre le « supplicant » (l’utilisateur et sa machine), l’« authenticator » (le point d’accès sans-fil, le commutateur, …) et l’ « authentication server » (un serveur RADIUS par exemple). Si l’identité de l’utilisateur (ou de la machine) est validée, le commutateur ouvrira l’accès au réseau (le VLAN de l’utilisateur peut être transmis par le serveur d’authentification).

Conformité

Le but est de récupérer des informations sur l’état du système d’extrémité. Deux possibilités sont envisageables, avec un agent embarqué sur le poste utilisateur ou sans agent. Avec la solution à base d’agents, il faudra prendre en compte le temps d’exécution, la charge CPU, le niveau de sécurité des échanges agent/serveur et la méthode de déploiement de ces agents. Sans agent, le temps d’exécution peut être long (scanner de vulnérabilités), ce qui peut contraindre à évaluer la conformité après la connexion.

Le système d’évaluation (Policy Decision Point)

Cet élément de l’infrastructure est crucial pour la politique de sécurité de l’établissement. À partir des informations recueillies sur le système d’extrémité, des informations sur la méthode d’accès (réseau filaire, sans-fil, VPN), mais aussi à l’aide d’informations sur le lieu où le moment de la demande d’accès, le système d’évaluation va décider d’un contexte de connexion en accord avec la politique de sécurité. Un exemple simple de système d’évaluation serait l’utilisation des adresses MAC des systèmes d’extrémité pour déterminer leur VLAN d’appartenance, le choix de la mise en quarantaine serait fait si l’adresse MAC est inconnue. La complexité du système d’évaluation dépendra de la quantité d’informations obtenue sur les systèmes d’extrémité et de la complexité de la politique d’accès à mettre en place.

Le système de contrainte (Enforcement)

Rôle du système de contrainte

C’est l’ensemble des éléments de l’infrastructure réseau permettant de détecter la demande d’accès au réseau et d’appliquer les décisions du système d’évaluation. Dans le cas d’un NAC basé sur un matériel dédié (dit « Appliance ») positionné en coupure sur le réseau, c’est généralement lui qui gérera la connexion du système d’extrémité dans son ensemble et mettra en oeuvre la politique décidée par le système d’évaluation. Si le système NAC n’est pas positionné en coupure (« outofband »), le système de contrainte doit s’appuyer sur l’infrastructure existante. Les actions classiques mises en oeuvre par le système de contrainte sont les suivantes : — positionner le système d’extrémité dans un VLAN particulier. — mettre en place des contrôles d’accès aux niveaux 2,3 ou 4 sur les équipements de bordure (commutateurs d’extrémité) ou plus près du coeur du réseau (routeurs, pare-feu, proxy). — gérer la qualité de service, la bande passante

Le système de mise en conformité

Dans le cas où le système d’extrémité n’a pas été jugé compatible avec la politique d’accès (manque de correctifs de sécurité, pas d’antivirus, échec de l’authentification, etc.) il est nécessaire de prévoir un contexte réseau où le système pourra se mettre en conformité (mise à jour système, possibilité de télécharger un antivirus, une base de signature à jour, demande de compte d’accès). Cette action de mise en conformité est parfois appelée « remédiation ». La technique la plus communément employée est l’utilisation d’un VLAN spécifique redirigeant le trafic vers un portail captif Web qui doit guider l’utilisateur dans sa mise en conformité. Quelques difficultés apparaissent alors : — Gérer les matériels sans navigateur Web (imprimante) ; — Habituer l’utilisateur à ouvrir son navigateur en cas de soucis, même s’il ne souhaitait qu’utiliser son client de messagerie par exemple ; — Personnaliser la page Web en fonction du problème spécifique; En plus de ces difficultés, un problème de sécurité est généré en positionnant dans le même réseau des machines potentiellement fragiles. Premièrement, il y a un risque de contamination mutuelle, deuxièmement, ce réseau peut être utilisé par un attaquant pour trouver des machines vulnérables.

Contrôle des activités

Après avoir subi l’ensemble des contrôles et avoir été positionné dans le contexte désiré, un système peut avoir un comportement ne répondant pas à la politique de sécurité. En observant par exemple la bande passante monopolisée par un utilisateur, il peut être utile d’utiliser les techniques de mise en conformité pour isoler et informer l’utilisateur du nonrespect de la charte qu’il a acceptée. La mise en place de système de détection d’intrusions (IDS), comportemental ou par signatures, peut aussi permettre de décider de la mise à l’écart d’un système d’extrémité de manière dynamique. Dans ce cas, la réactivité de l’infrastructure à se protéger est bonne mais le risque d’erreur est aussi important, de plus les risques de dénis de service ne sont pas négligeables.

ÉTUDE COMPARATIVE DES SOLUTIONS DISPONIBLES

Plusieurs solutions NAC sont disponibles. Elles peuvent être classifiées sous deux principales catégories : commerciales et libres.

Les Solutions Commerciales

Microsoft : Network Access Protection (NAP)

Les déploiements de la technologie NAP exigent des serveurs dotés de Windows Server 2008 ou 2012 et plus . De plus, cela suppose que des ordinateurs clients, exécutant Windows XP, Windows Vista, Windows 7 ou Windows 8, soient disponibles. Le serveur central chargé de l’analyse de détermination de l’intégrité pour la technologie NAP est un ordinateur doté de Windows Server 2008 ou 2012 et d’un serveur NPS (Network Policy Server). NPS est l’implémentation Windows du serveur et proxy RADIUS (Remote Authentication Dial-In User Service). Le NPS remplace le service d’authentification Internet (IAS ou Internet Authentication Service) dans le système d’exploitation Windows Server 2003. Les périphériques d’accès et les serveurs NAP assument la fonction de clients RADIUS pour un serveur RADIUS NPS. NPS effectue une tentative d’authentification et d’autorisation d’une connexion réseau puis, en fonction des stratégies de contrôle d’intégrité, détermine la conformité de l’intégrité des ordinateurs et la manière de restreindre l’accès réseau d’un ordinateur non conforme.

Solution Juniper

La solution Juniper ou Unified Access Control (UAC) s’appuie sur les normes de l’industrie, notamment 802.1X, RADIUS, IPsec et IF-MAP de TNC, lesquelles permettent l’intégration de la solution UAC à n’importe quel équipement de sécurité et réseau tiers. Elle combine l’identité des utilisateurs, le statut de sécurité des dispositifs et les informations sur l’emplacement dans le réseau pour créer une stratégie de contrôle des accès, unique pour chaque utilisateur (qui fait quoi et quand ?). La solution peut être activée en couche 2 à l’aide du protocole 802.1X, ou en couche 3 via un déploiement de réseaux superposés. UAC peut également être mis en oeuvre dans un mode mixte qui utilise le protocole 802.1X pour contrôler les admissions sur le réseau et la couche 3 pour contrôler les accès aux ressources.

Solution Cisco : CNAC

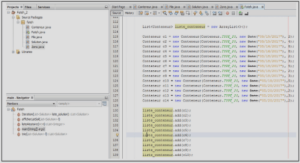

La solution NAC proposée par Cisco est constituée de différents composants. Le « NAC Manager » est une interface Web permettant de créer les politiques de sécurité et de gérer les connexions en cours. Les différents profils utilisateurs associés aux vérifications de conformité, ainsi que les actions de remédiation, sont configurés sur ce serveur. Le NAC Manager communique et gère le NAC Server. Le « NAC Server » est un serveur qui va accorder ou non l’accès au réseau en fonction des informations recueillies sur les systèmes d’extrémité. C’est sur ce serveur que sont situés les profils de sécurité, les actions de remédiation etc… Ce serveur peut fonctionner en coupure ou « out of band » au niveau 2 ou 3. — Le « NAC Agent » est un agent léger installé sur les postes, chargé de collecter des informations sur le poste et de les transmettre à l’ACS (serveur Radius Cisco) au moment de la demande de connexion. Des composants additionnels sont aussi proposés. — Le « NAC Profiler » est chargé d’évaluer les systèmes d’extrémité spécifiques comme les téléphones IP, les imprimantes, etc. Ce module permet aussi de localiser physiquement les matériels connectés et d’appliquer des profils en fonction d’informations récupérées. — Le « NAC Guest Server » permet d’offrir et de gérer les accès pour les visiteurs. — Le « Secure Access Control System » (ACS) est un serveur jouant le rôle de serveur Radius ou Tacacs qui va accorder ou non l’accès au réseau aux utilisateurs. C’est lui qui communique avec les équipements réseaux sur lesquels les connexions sont faites en jouant le rôle d’ « authenticator » lors de connexion 802.1X. Le concept développé par Cisco est l’utilisation de l’ensemble des composants du réseau (commutateurs, routeurs, pare-feu, détecteurs d’intrusions…) pour collecter des informations ou pour appliquer la politique de sécurité décidée.

Les Solutions Libres

FreeNAC

La solution FreeNAC effectue l’authentification via deux modes : • Mode VMPS : les machines du réseau sont identifiées par leur adresse MAC. Les utilisateurs ne sont pas authentifiés dans ce mode. • Mode 802.1x : les machines du réseau peuvent être authentifiées par certificat et les utilisateurs d’un domaine Windows par leur compte. L’attribution d’un VLAN est basée sur l’adresse MAC d’une machine. En mode VMPS, l’authentification et l’attribution ont lieu en une seule étape. En mode 802.1x, l’authentification des utilisateurs (dans le domaine Windows), ou celle des machines (par certificat), se déroule en premier, et ce n’est que par la suite que l’adresse MAC est utilisée pour l’attribution du VLAN. (FreeNAC).

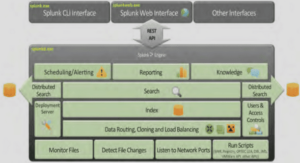

OpenNAC

OpenNAC est un contrôle d’accès réseau open source pour les environnements d’entreprise LAN/WAN. Active l’authentification, l’autorisation et l’audit basés sur des règles l’accès au réseau. Prend en charge différents fournisseurs de réseau tels que Cisco, Alcatel, 3Com ou Extreme Networks, et différents clients tels que les PC, Mac et périphériques Windows ou Linux comme les smartphones et les tablettes. Basé sur des composants open source et un auto développement, il s’appuie sur les standards de la comme FreeRadius, 802.1x, AD, LDAP, … Il est très extensible, de nouvelles fonctionnalités peuvent être intégrées grâce à son architecture de plugin. Facilement intégrable avec les systèmes existants. Enfin et surtout, il fournit des services à valeur ajoutée tels que la gestion de la configuration, le réseau, les configurations de sauvegarde, la découverte réseau et surveillance du réseau. Fonctionnalités avancées • Authentification basée sur la norme 802.1x pour les appareils compatibles Prise en charge de l’authentification basée sur LDAP ou DA (Active Directory). • Prise en charge de la détection des périphériques malveillants à l’aide de traps 802.1x ou SNMP Configuration de masse pour les appareils en ligne à l’aide du module onNetConf • Mass Backups pour les appareils en ligne utilisant le module onNetBackup. • Détection du système d’exploitation, antivirus, pare-feu et mises à jour du système Opérateur pour mettre en place une politique d’accès.

INTRODUCTION GÉNÉRALE |