La sécurité informatique

La sécurité recouvre de nombreux domaines, qui peuvent être regroupés en trois concepts : Les fonctions de sécurité, qui sont déterminés par les actions pouvant compromettre la sécurité d’un établissement. Les mécanismes de sécurité, qui définissent les algorithmes à mettre en œuvre. Les services de sécurité, qui représentent les logiciels et matériels réalisant des mécanismes dans le but de mettre à la disposition des utilisateurs les fonctions de sécurité dont ils ont besoin.

Cinq types de services de sécurité sont généralement mis en œuvre dans les réseaux : La confidentialité, qui doit permettre de conserver les données confidentielles même si elles sont interceptées lors de la communication.

L’authentification, qui permet de vérifier que la personne qui se connecte est bien la personne qui a donné son nom.

L’intégrité, qui garantit que les données reçues sont bien celles qui ont été émises. La non-répudiation, qui permet d’assurer qu’un message a bien été envoyé par un émetteur spécifié et reçu par un récepteur spécifié.

Le contrôle d’accès, qui restreint l’accès à des ressources sous des conditions bien définies et par des utilisateurs spécifiés.

La cryptologie : La cryptologie vient du mot «cryptos logos» qui signifie cacher l’information. Elle se divise en deux familles : la cryptographie et la cryptanalyses. La cryptographie : La cryptographie est la science qui utilise les mathématiques pour le cryptage et le décryptage de données. Elle vous permet ainsi de stocker des informations confidentielles ou de les transmettre sur des réseaux non sécurisés (tels que l’Internet), afin qu’aucune personne autre que le destinataire ne puisse les lire.

Le chiffrement à clé privée, aussi appelé chiffrement symétrique ou chiffrement à clé secrète, consiste à utiliser la même clé pour le chiffrement et le déchiffrement. Si A veut envoyer un message à B, tous deux doivent au préalable s’être transmis la clé. Celle-ci est identique chez l’émetteur et le destinataire du message. Les deux parties doivent se communiquer la clé à un moment ou à un autre, ce qui constitue un risque non négligeable d’interception.

Elle peut servir pour plusieurs messages ou être modifiée à chaque échange. Dans le premier cas, elle repose sur la confiance en l’utilisateur. Les systèmes à clé privée posent un second problème. Si une clé différente est mise en œuvre pour chaque paire d’utilisateurs du réseau, le nombre total des clés augmente beaucoup plus rapidement que celui de protagonistes. Elle présente comme avantage la rapidité.

Concernant la cryptographie à clé publique, les utilisateurs disposent chacun de deux clefs : une clef publique qui est publiée sur le réseau et une privée qui reste sécrète. Lorsqu’un utilisateur veut envoyer un message à un autre utilisateur, il chiffre le message avec la clef publique du destinataire. Celui-ci déchiffrera le message avec sa propre clef privée qui est sécrète. Ainsi un utilisateur mal intentionné ne pourra pas déchiffrer le message car il ne connait pas la clef lui permettant de déchiffrer. La cryptographie asymétrique a comme avantage la robustesse mais elle est très lente à cause des calculs complexes qui lui sont associés. La cryptanalyse : Alors que la cryptographie consiste à sécuriser les données, la cryptanalyse est l’étude des informations cryptées, afin d’en découvrir le secret. La cryptanalyse classique implique une combinaison intéressante de raisonnement analytique, d’application d’outils mathématiques, de recherche de modèle, de patience, de détermination et de chance. Ces cryptanalystes sont également appelés des pirates. La signature numérique : L’un des principaux avantages de la cryptographie de clé publique est qu’elle offre une méthode d’utilisation des signatures numériques. Celles-ci permettent au destinataire de vérifier leur authenticité, leur origine, mais également de s’assurer qu’elles sont intactes. Ainsi, les signatures numériques de clé publique garantissent l’authentification et l’intégrité des données. Elles fournissent également une fonctionnalité de non répudiation, afin d’éviter que l’expéditeur ne prétende qu’il n’a pas envoyé les informations. Ces fonctions jouent un rôle tout aussi important pour la cryptographie que la confidentialité, sinon plus. Une signature numérique a la même utilité qu’une signature manuscrite. Cependant, une signaturemanuscrite peut être facilement imitée, alors qu’une signature numérique est pratiquement infalsifiable. De plus, elle atteste du contenu des informations, ainsi que de l’identification du signataire. Les firewalls (pare-feu): Un pare-feu est un élément du réseau informatique, logiciel et/ou matériel, qui a pour fonction de sécuriser un réseau domestique ou professionnel en définissant les types de communication autorisés ou interdits. En informatique un pare-feu est donc une allégorie d’une porte empêchant les éléments non désirés de pénétrer un réseau. Le terme technique anglophone est: « firewall ». Dans un contexte OTAN, un pare-feu est appelé Périphérique de protection en bordure (en anglais : Border Protection Device, ouBPD). Peu importe le domaine dans lequel on parle de pare-feu, la définition nous ramène toujours à quelque chose bloquant ou empêchant autre chose de pénétrer librement quelque part. Le principe de base de la sécurité d’un réseau, intranet, repose sur l’installation d’un ou plusieurs firewalls qui peuvent être logiciels ou matériels. L’idée principale d’un firewall est la connexion du réseau interne avec l’Internet (ou un autre réseau local non sûr) en un point, et une sécurisation extrême en ce point. Un firewall permet donc de délimiter les environnements publics et privés afin de protéger son réseau. On arrive à mieux gérer les flux entrants et sortants et ainsi séparer son réseau intranet du réseau internet. Un firewall propose donc un véritable contrôle sur le trafic réseau de l’entreprise. Il permet d’analyser, de sécuriser et de gérer le trafic réseau, et ainsi d’utiliser le réseau de la façon pour laquelle il a été prévu. Un pare-feu fonctionne sur des triplets (client/service/ condition). Ainsi, chaque « client » du firewall a accès à certains services sous certaines conditions. Le pare-feu peut bloquer un trafic particulier, ou en laisser passer un autre. On peut donc protéger le réseau d’intrusions non autorisées, tout en permettant aux employés un accès aux services Internet tels que l’e-mail, le web ou autre. Dans la pratique, on peut configurer un firewall de manière à le rendre plus ou moins stricte.

Il existe plusieurs types de firewall : Firewall sans état (stateless); Firewall avec état (statefull); Firewall applicatif.

La sécurité des systèmes d’informations

La sécurité des systèmes d’information (SSI) est l’ensemble des moyens techniques, organisationnels, juridiques et humains nécessaires et mis en place pour conserver, rétablir, et garantir la sécurité du système d’information. Assurer la sécurité du système d’information est une activité du management du système d’information.

Aujourd’hui, la sécurité est un enjeu majeur pour les entreprises ainsi que pour l’ensemble des acteurs qui l’entourent. Elle n’est plus confinée uniquement au rôle de l’informaticien. Sa finalité sur le long terme est de maintenir la confiance des utilisateurs et des clients. La finalité sur le moyen terme est la cohérence de l’ensemble du système d’information. Sur le court terme, l’objectif est que chacun ait accès aux informations dont il a besoin. La norme traitant des SMSI est l’ISO/CEI 27001 qui insiste sur Disponibilité – Intégrité – Confidentialité. Historique : Les responsables de systèmes d’information se préoccupent depuis longtemps de sécuriser les données. Le cas le plus répandu, et sans aucun doute précurseur en matière de sécurité de l’information, reste la sécurisation de l’information stratégique et militaire. Le Département of Defense (DoD) des États-Unis est à l’origine du TCSEC, ouvrage de référence en la matière. De même, le principe de sécurité multi-niveau trouve ses origines dans les recherches de résolution des problèmes de sécurité de l’information militaire. La défense en profondeur, tout droit sorti d’une pratique militaire ancienne, et toujours d’actualité aujourd’hui. Cette pratique consiste à sécuriser chaque sous-ensemble d’un système.

Les conséquences d’une mauvaise sécurisation peuvent concerner les organisations, mais aussi la vie privée d’une ou plusieurs personnes, notamment par la diffusion d’informations confidentielles comme leurs coordonnées bancaires, leur situation patrimoniale, leurs codes confidentiels, etc. De manière générale, la préservation des données relatives aux personnes fait l’objet d’obligations légales régies par la Loi Informatique et Libertés.

Aujourd’hui, il est généralement admis que la sécurité ne peut être garantie à 100 % et requiert donc le plus souvent la mobilisation d’une panoplie de mesures pour réduire les chances de pénétration des systèmes d’information. Démarche : Pour sécuriser les systèmes d’information, il faut : évaluer les risques et leur criticité : quels risques et quelles menaces, sur quelles données et quelles activités, avec quelles conséquences ? On parle de «cartographie des risques». De la qualité de cette cartographie dépend la qualité de la sécurité qui va être mise en œuvre.

rechercher et sélectionner les parades : que va-t-on sécuriser, quand et comment ? Etape difficile des choix de sécurité : dans un contexte de ressources limitées (en temps, en compétences et en argent), seules certaines solutions pourront être mises en œuvre. – Mettre en œuvre les protections, et vérifier leur efficacité. C’est l’aboutissement de la phase d’analyse et là que commence la protection du système d’information. Une faiblesse fréquente de cette phase est d’omettre de vérifier que les protections sont bien efficaces (tests de fonctionnement en mode dégradé, tests de reprise de données, tests d’attaque malveillante, etc.)

La gestion du risque

La gestion des risques est un ensemble de méthodes ou de technique permettant de contrôler, d’évaluer, de minimiser et de prévenir d’éventuelles pertes liées à l’activité (business) par l’utilisation de services d’assurance, la mise en place de mesures ou contremesures.

Objectifs : La gestion des risques au sein d’une organisation a pour but de : Déterminer les menaces sur ses actifs;

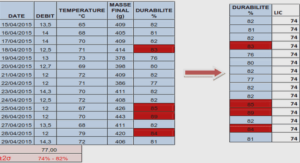

Déterminer les vulnérabilités pesant sur son environnement – Connaitre la probabilité d’occurrence des menaces identifiées; Identifier l’impact lié à la réalisation de chacune des menaces identifiées; Mettre en place des mesures ou contremesures afin de parer aux risques identifiés; Gérer les risques résiduels (risques existant toujours même après implémentation des mesures et exécution des plans d’action). La classification des actifs informationnels : Pour procéder à la classification des actifs informationnels, une méthode en deux étapes est proposée selon qu’il s’agit des données proprement dites ou de l’ensemble des actifs informationnels. Première étape : Classification des données.

Les données sont classifiées selon leur niveau de confidentialité, d’intégrité et de disponibilité en tenant compte :

du caractère critique de l’information pour l’organisme, selon l’élément qui caractérise le mieux l’actif, entre autres l’incidence sur la qualité des services donnés aux usagers, les contraintes ou les obligations légales, l’incidence sur les engagements formels, le fait de contenir des informations décisionnelles se rapportant à l’organisation, l’utilité pour la gestion des ressources humaines, l’utilité pour la gestion des ressources financières, l’utilité pour le soutien des travaux de l’administration ;

du caractère confidentiel et du niveau de confidentialité de l’information qui est nominative (relative à une personne physique et permet de l’identifier), confidentielle ou stratégique (placée sous le sceau du secret), publique (accessible à tous).

Deuxième étape : Classification des actifs : Les actifs informationnels sont classifiés en fonction de la nature des données que l’actif traite ou emmagasine, tout en tenant compte des données les plus sensibles.

La cartographie des risques sur les actifs : La cartographies des risques les actifs est un processus permettant de recenser et d’évaluer les principaux risques d’une organisation et de les synthétiquement sous forme hiérarchisée. Elle aboutit sur la cartographie graphique des actifs qui a pour rôle de fournir une représentation graphique des risques en fonction de leur probabilité et de leur impact. Elle constitue un outil décisionnel synthétique facilitant la prise de décision ainsi que certains arbitrages. Elle peut être générée en fonction des processus, entités ou site de l’organisation concernée.

Traitement des risques

Après évaluation, classification et priorisation il est nécessaire de trouver un plan de traitement des risques. Selon leur criticité et leur sensibilité tous les risques n’auront pas le même type de traitement. Il existe quatre options pour le traitement des risques que sont l’acceptation, la réduction, le transfert et éradication du risque. Toutefois certains risques peuvent persister même après la mise en place de plan d’action. Ces risques sont appelé risques résiduels.

Le traitement des risques doit également se faire sur la base des coûts nécessaires à leur mis en œuvre et des attentes ou retombés que les mesures qui leur sont appliquées peuvent rapporter. Il peut arriver dans certains qu’il y ait une combinaison de deux type de traitement de risque par exemple un risque peut être réduit s’il est transféré à une partie tiers.

L’éradication du risque : Il s’agit des type de risque qui sont à éviter donc un plan d’action sera mis en œuvre afin d’empêcher leur réalisation.

L’acceptation du risque : Il s’agit des risques qui sont accepté d’office par l’institution. L’acceptation de risque est une décision qui revient au top management qui fait un arbitrage.

Le transfert du risque : Certains risques peuvent être transférés de manière partielle ou totalement à une tiers partie externe à l’entreprise qui sera responsable de la gestion du risque en question en partie ou entièrement.

La réduction du risque : La mise en place de plan d’action et d mesures vise avant tout à réduire les risques les faisant passer à un niveau moins critique que celui où il se situait ceci après réévaluation.

Table des matières

INTRODUCTION

I-Cadre théorique et méthodologique

1– Cadre théorique

a- Présentation de l’entreprise

Historique

Objectif et mission

Produits et services

b- Problématique

c- Objectifs et intérêt

d- Définition du périmètre

e- Contraintes

2 – Cadre méthodologique

a- La sécurité informatique

b- La sécurité des systèmes d’informations

c- Les Normes Référentiels Méthodes et Modèles (NRMM)

d- la gestion du risque

La classification des actifs informationnels

La cartographie des risques sur les actifs

II- Cadre Juridique (Loi sur la cybercriminalité CDP)

1 – Atteinte aux données informatisées (chapitre 2)

2 – Autre abus (chapitre 3)

III- Mise en œuvre analyses et recommandations

1- Mise en œuvre de la cartographie

a- Contexte

b- Appréciation des risques

c- Traitement des risques

2- Analyses et recommandations

a- Présentation et interprétation des résultats

b- Amélioration continue

Conclusion

Webographie

Bibliographies